跨行业部门的企业正在将IT工作负载和功能转移到云上,这通常比任何保护敏感数据的策略或一致的功能都要领先。云迁移的优势(例如规模,敏捷性和基于消耗的定价)令人信服,并且在短期内似乎超过了风险。

如今,大多数企业IT都是混合的,其中一些工作负载在云中,而某些则托管在企业数据中心中。许多企业正在为所有新的IT功能和业务采用云优先或仅云的方法。借助分散的IT功能,频繁的并购和影子IT,大多数企业都是多云的,并利用了多个云服务提供商(CSP)。

数据安全性很少是选择云服务提供商(CSP)的首要考虑因素。诸如GDPR和CCPA之类的严格的新数据隐私法规的出现,推动了CISO在更复杂的跨地区混合IT生态系统中更有效地解决数据保护和数据治理的需求。

CISO正寻求其CSP寻求数据安全解决方案,但正在为所提供的一系列混乱的安全模型和服务而苦苦挣扎。

好消息是,即使CSP都意识到了对以数据为中心的安全性的日益增长的需求,并开始在此领域提供新功能。三大CSP(Amazon Web服务(AWS),Google Cloud Platform(GCP)和Microsoft Azure)提供密钥代理/密钥管理服务(KMS),AWS KMS、GCP KMS和Cloud HSM服务。

这是您的团队需要了解的以数据为中心的新安全功能,包括在云时代使用自己的密钥(BYOK)。

CSP的密钥管理服务

CSP提供本机密钥管理、加密和硬件安全模块(HSM)服务。这些安全服务通常是作为现有堆栈之上的一层添加的。由于对客户日益关注的数据安全性问题的最新认识,他们之所以进行事后补救,并不是企业级的。

有了多云,CSP安全产品固有的挑战包括一致性、同质性、覆盖范围、客户控制和所有权、功能、可伸缩性、性能、可见性等方面的缺陷。最重要的是,密钥管理和供应商锁定存在更大的挑战。

随着企业从仅遵从法规过渡到安全的过渡,他们将专注于以数据为中心的安全服务,这些安全服务可在休息,运输和使用中持续保护其敏感数据。他们将选择这种方法,而不是跨存储和数据库的服务器端或透明加密服务,因为这些服务几乎没有提供实际的安全性。

KMS通常公开用于管理密钥和机密的API 。所有三大CSP的密钥管理或中介的前提是使用主密钥和工作密钥模型。主密钥通常称为客户主密钥(CMK),从不离开KMS应用程序,也不用于批量保护敏感数据。

相反,CMK通常用于生成工作密钥和/或加密工作密钥或其他机密,并因此用作密钥加密密钥(KEK)。工作密钥是数据加密密钥(DEK),应用程序使用它们来加密/解密实际的敏感数据。

AWS和GCP使用对称(AES-256)CMK,但是Azure仅使用非对称(RSA-2048,-3072,-4096)密钥对,并将私钥存储在其KMS中。

CMK可以由软件管理,也可以存储在CSP控制的FIPS兼容HSM中。就客户控制和可见性而言,主密钥管理有不同的模型:

客户管理的主密钥:客户可以查看密钥元数据并管理密钥

CSP管理的主密钥:客户可以查看密钥元数据,但不能管理密钥

CSP拥有的主密钥:客户既不能查看密钥元数据,也不能管理密钥

Cloud HSM是一项服务,通过该服务,密钥可以由CSP托管和管理的FIPS 140-2兼容HSM生成并存储在其中。与基于KMS的加密模型相比,此模型可提供更高的吞吐量。这些HSM提供了PKCS#11标准API规范的子集,这些子集可以直接公开,也可以通过KMS接口公开,以利用KMS现有的其他云服务集成。

一个重要的警告是,这些CSP加密服务在特定的物理位置(称为区域)中可用。即使这些服务可用,也不能保证跨区域集成和跨CSP区域的密钥的可用性。另外,某些CSP并未指定其FIPS 140-2符合性级别。

带上自己的密钥(Bring Your Own Key)

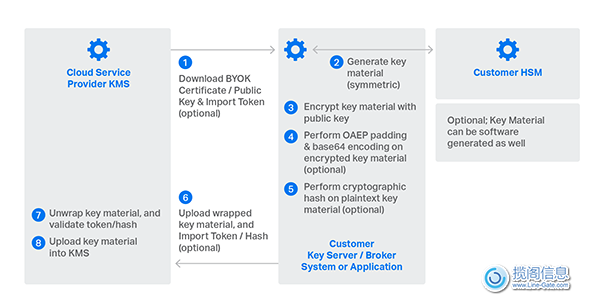

CSP还允许客户选择导入他们自己的密钥材料。通过BYOK模型,客户可以自己生成密钥(通常使用本地HSM)并将其上载到CSP的KMS。通常,客户需要从CSP下载证书以及导入令牌。

客户生成的对称密钥使用绑定到下载证书的公共密钥进行加密。然后将加密的对称密钥以及CSP令牌或密钥材料的哈希值上载到CSP KMS。令牌/哈希用于身份验证和完整性目的。在某些BYOK实施中,CSP在上载之前要求填充和Base64编码的加密密钥。

BYOK真正给您带来什么

当CSP提供BYOK选项时,它将带来增强的安全性和控制力的感觉。但是更深入地了解BYOK模型表明,该模型仅应用于跨CSP的密钥层次结构的不同层,客户不必控制实际保护数据的密钥。换句话说,BYOK应用于主密钥或KEK,而客户几乎永远不会导入实际用于数据加密的DEK。

一些CSP具有关键层次结构,其中DEK位于最低层,一个或多个KEK位于上面。其中一个CSP甚至仅在此层次结构的第四层提供BYOK,这意味着其他三个密钥(第二级KEK,第一级KEK和DEK)由CSP拥有。

不管提供BYOK的密钥层次结构如何,CSP仍然可以控制下面的所有密钥。由CSP创建并出售给企业的看法是,引入加密密钥的选项可以提供控制,而实际上却没有。

BYOK可以解决有关密钥类型和强度(AES‑256与AES-128或3DES),密钥生成源(HSM与软件)的问题,并且可以方便地用于企业审核过程。但是,当将密钥上传到CSP KMS时,不应认为客户完全控制和独占了那些密钥。

从密钥轮换的角度来看,BYOK解决了企业策略要求。由于企业不能轮换拥有CSP的DEK和KEK,因此可以轮换BYOK-KEK,这满足了审核和合规性要求。对于Office 365之类的SaaS产品,Microsoft在其中利用了基于Azure Key Vault的密钥,将BYOK选项应用于Vault密钥层次结构中的最高密钥,这就是轮换的方法。

一个例子:

DEK最佳做法和关注点

对于跨CSP的基础架构和平台即服务产品部署的客户开发的应用程序,CSP提供了有关DEK使用的一些常见最佳实践。例如,他们鼓励为每个数据元素使用唯一密钥,无论它是由KMS还是由云HSM生成的。无论是针对DEK的每个应用程序请求(GenerateDataKey)都会生成一个新的/唯一的密钥(对于AWS而言)还是该密钥是由应用程序本地生成(例如在Azure和GCP中),都是这种情况。

在这两种情况下,建议使用安全存储在KMS或云HSM中的KEK加密DEK,并在写操作期间将加密的DEK与加密的数据一起存储。这称为信封加密模型,并且此最佳实践的前提是,这意味着不需要旋转DEK。

但是,即使为特定的数据类型为每个数据元素生成唯一的密钥,也可能导致大量的密钥。每次生成密钥以加密数据也会增加该过程的开销,从而影响性能。

让开发人员经常在应用程序层生成和管理DEK(这本身就是一种风险),这意味着他们在数据类型和环境之间使用相同或共享的密钥。在这种情况下,DEK倾向于持久存在,因此容易受到损害,因此需要旋转。

通过对称加密服务的典型实现,每n年进行一次DEK轮换可能会导致重新加密所有数据的繁重需求。在KEK级别上定期旋转可避免这种情况,并且易于执行。但是,这种方法无法为DEK受损的企业提供帮助。

为了在DEK级别处理密钥轮换,企业应考虑使用可用的替代加密和密钥管理解决方案,这些解决方案可简化DEK轮换而不涉及对数据进行批量重新加密。

何时考虑CSP加密服务和BYOK

当企业使用SaaS来存储或处理敏感数据时,他们将面临独特的挑战。SaaS提供商为定制开发提供的替代方案很少或没有替代方案,因此企业通常在数据安全性上只能使用很少的选择。

一种选择是利用加密网关,该网关充当Web代理,以在将敏感数据存储到SaaS云之前对其进行拦截和保护。另一个选择是利用SaaS提供商的加密功能(如果可用)。

一些SaaS提供商也提供BYOK。在这些情况下,采用BYOK模型是有意义的。大多数SaaS提供程序默认情况下都实现平台级加密(数据库,存储),并且通常还提供额外费用的字段级加密服务。这些允许您选择要保护的字段,加密算法和要使用的密钥强度,以及是否使用提供商生成的密钥或BYOK。

选择此类SaaS提供商的以数据为中心的加密服务无疑会增加安全性。在密钥管理空间中进行某些控制的一种方法是将BYOK添加到组合中,即使上述挑战继续存在,这也有助于满足某些合规性和审核要求。

简而言之,如果您不能将自己的加密带到云中,至少要带上自己的密钥。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话