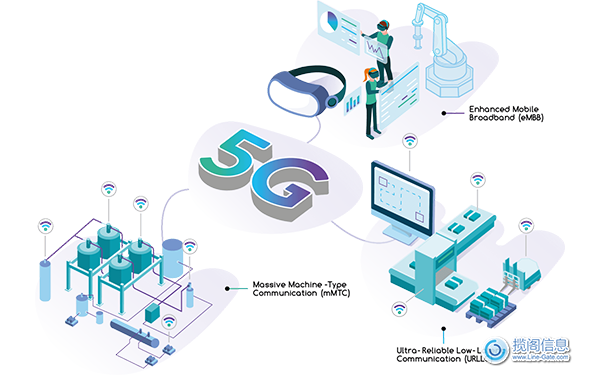

运营 5G 网络的服务提供商面临着与其高度分布式基础设施相关的许多挑战。虽然 Kubernetes 为应对这些挑战提供了一个很有前景的解决方案,但服务提供商和移动网络运营商 (MNO) 需要缓解使用 Kubernetes 进行 5G 部署所带来的数据安全挑战。Thales CipherTrust 透明加密应用程序旨在帮助用户保护附加到在Red Hat OpenShift上运行的 Pod 的持久卷中的数据,Red Hat OpenShift 是一个用于大规模构建、现代化和部署应用程序的统一平台。Thales CipherTrust 透明加密应用程序和 Kubernetes Operator 均已通过红帽 OpenShift 容器平台认证,并可在红帽生态系统目录中使用.

Kubernetes是一种开源容器编排软件解决方案,可以帮助服务提供商提供 5G 云原生网络功能 (CNF),因为容器对于云软件和服务大规模运行至关重要。借助红帽 OpenShift 等应用程序平台,云原生微服务应用程序可以跨本地、公共、私有或混合云的主机。因此,红帽 OpenShift 是构建、部署和运行需要快速扩展的云原生应用程序(例如实时数据通信)的理想平台。

移动网络运营商在高度分布式的 5G 环境中面临的挑战包括管理复杂的 IT 基础设施以及确保软件应用程序在所有层上高效运行。同样的基础设施还需要灵活,以满足不断变化的业务和性能需求。

由于这些原因,5G 网络需要基于服务的架构构建动态且可扩展的基础设施。操作可以部署在多个地理分布的环境中,这通常会给服务提供商带来重大挑战。红帽 OpenShift 是基于 Kubernetes 的领先应用平台,通过在 5G 网络基础设施内高效管理容器,为服务提供商提供经过验证的解决方案。

在 5G 环境中保护 Kubernetes 的挑战

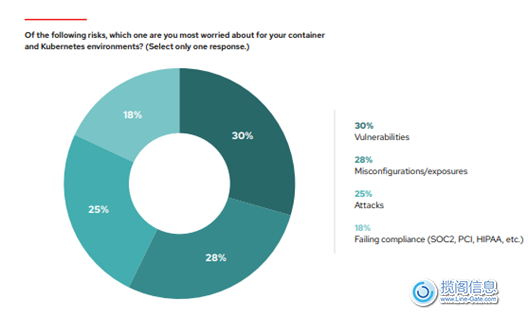

5G技术的兴起导致生成的数据量大幅增加。这些数据存储在众多系统和平台上,包括 Kubernetes。保护 Kubernetes 内的静态数据至关重要,因为未经授权的访问或泄露可能会产生严重影响。开箱即用地使用 Kubernetes 给安全管理员带来了一些挑战。

- Kubernetes 安全配置:部署 Kubernetes 时,安全控制并未预先配置。操作员有责任了解这些控制装置的工作原理并确保它们得到安全配置。这可能具有挑战性,并且了解潜在的错误配置非常重要。

- 保护工作负载部署:无论是使用预先配置的支持安全的 Kubernetes 发行版还是构建自己的集群和安全措施,保护 Kubernetes 中的工作负载对于可能不熟悉该平台的开发人员和应用程序团队来说都是一项挑战。

- 内置安全漏洞:尽管 Kubernetes 提供了访问控制和安全功能来构建注重安全的集群,但初始设置可能会留下安全漏洞。为了向 Kubernetes 集群和容器提供增强的安全功能,组织应该对工作负载、集群、网络和基础设施配置进行适当的修改。

来源:https ://www.redhat.com/en/resources/state-kubernetes-security-report-2023

由于其复杂性以及对漏洞和错误配置的敏感性,Kubernetes 在安全方面面临着重大挑战。监控不足可能会阻碍这些问题的识别,特别是在部署多个容器时,从而难以检测潜在风险。因此,这为恶意黑客利用弱点并未经授权访问您的系统创造了机会。

为了缓解此类安全挑战,可以采取多种措施:

使用 AppArmor 和 SELinux 等保护模块增强安全性。

启用基于角色的访问控制 (RBAC),对每个用户实施强制身份验证,并根据分配的角色调节他们的访问权限。

实现容器隔离,将前端和后端功能分开,通过规范的交互隐藏私钥,确保最大的安全性。

采用带有预共享密钥的数据加密技术来保护容器和数据库中存储的所有数据,并利用 RBAC 提供强大的保护。

通过实施这些安全措施,您可以强化 Kubernetes 环境并最大限度地降低未经授权的破坏和数据泄露的风险。

实施强有力的措施来保护静态数据对于降低风险并保护关键信息的机密性、完整性和可用性至关重要。这些控制必须包括静态数据加密、强大的访问控制以防止未经授权的数据访问、强化容器映像以及一致的审核以检测任何访问容器和数据的可疑尝试。

Kubernetes 中的数据安全还涉及保护存储在持久卷上的数据,这些数据用于为有状态应用程序提供数据存储。随着现代应用程序越来越多地使用容器和微服务构建,Kubernetes 可以更快、更高效地交付、部署和管理这些应用程序。然而,一些风险正在威胁 Kubernetes 内数据和应用程序的安全:

- 特权用户滥用。

默认情况下,容器化进程以 root 权限运行,授予管理员对所有租户机密的完全访问权限。这种程度的不受限制的访问带来了许多风险。如果管理员帐户遭到泄露或被盗,组织可能容易受到权限升级攻击。

- 跨容器访问。

访问控制配置不当可能会导致未经授权将私有信息暴露给多个容器。此外,当容器托管在共享虚拟化或云环境中时,机密数据可能会受到损害并被未经授权的第三方访问。

- 合规风险。

合规性法规通常要求严格的访问管理和对数据访问的彻底审核。不幸的是,安全团队在有效控制和监控对图像和容器中包含的数据的访问方面可能面临挑战。这可能使他们难以遵守必要的安全协议和加密算法并遵守监管要求。

Thales Kubernetes 数据安全解决方案

借助 Thales(泰雷兹) CipherTrust Kubernetes 透明加密,您可以通过加密、流程和基于用户的访问控制以及数据访问日志记录,保护链接到在 Red Hat OpenShift上运行的 Pod 的持久卷上的机密数据。这一功能强大的解决方案已通过红帽 OpenShift 认证,使开发人员能够在红帽 OpenShift 容器内实施安全措施。CipherTrust 透明加密可以将数据安全性应用于单个容器以及可使用容器存储接口从其访问的外部存储。

运营 5G 网络的服务提供商可以通过投资经过红帽 OpenShift 认证的 Thales CipherTrust 透明加密 Kubernetes 来享受多种好处。

全面的数据安全保障

借助适用于 Kubernetes 的 CipherTrust 透明加密,安全团队现在可以使用容器存储接口 (CSI) 确保容器内的数据安全控制。服务提供商可以针对每个容器应用访问控制、加密和数据访问审核。附加到容器化应用程序的持久卷被加密,并且数据访问可以仅限于授权用户和进程。

透明加密

透明加密使服务提供商能够确保数据安全措施,而无需更改其应用程序、容器或基础设施配置。该解决方案适应流行的微服务部署模型,允许在链接到应用程序 Pod 的所有持久卷上实现一致的保护策略,或者为 Kubernetes 集群中的每个持久卷提供定制的加密和访问控制。

精细的访问控制和可见性

借助适用于 Kubernetes 的 CipherTrust 透明加密,服务提供商和 MNO 拥有必要的可见性和控制力,以满足最严格的法规、政策和要求。他们可以根据容器内的特定用户、进程和资源创建详细的访问策略。此外,该解决方案还提供容器隔离,确保只有授权的容器才能访问敏感信息。

要了解有关红帽如何使用 Thales CipherTrust 透明加密来保护容器的更多信息,请联系揽阁信息。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话