-

2019-12-05在理想的情况下,密钥的过度使用不应导致损害,而只能使其稍微容易执行攻击。但是,Soukharev指出,实际上,不存在理想的设置。他补充说:“对于现实世界的应用程序,密钥通常没有得到应有的保护,加密算法没有得到应有的更新,并且一般的密钥管理受到人为因素关键词:

-

2019-12-05据推测,在美国历史上最赚钱的抢劫案中,仍有1千万美元未追回。 1997年,六名有抱负的阴谋家精心策划并实施了一个抢劫计划,这个抢劫包括深刻的内幕知识和恶作剧性:1997年的邓巴装甲卡车仓库抢劫案,1890万美元被抢。尽管此事件仍被认为是最严重的盗窃案关键词:

-

2019-12-04让我们从头开始-什么是“密钥”?密钥(在密码学的上下文中)本质上只是一个很大的数字。密钥是密码学的基本组成部分,用于加密、散列和签名之类的密码操作中,以提供所需的属性,例如机密性(将信息保密)、完整性(防止信息被更改)或真实性(验证信息的来源)。密钥关键词:

-

2019-12-04在过去的十年中,企业已从分散和分布式密钥管理转移到集中式密钥管理系统,以提供安全和统一的密钥生命周期管理。多年来,随着欧盟引入GDPR以及其他国家/地区的类似法律,对数据隐私,机密性和保护的监管要求不断扩大。这些法律自动影响与这些国家的消费者或合作伙关键词:

-

2019-12-02对于与HSM相关的Ranger KMS的任何设置/执行,请检查“ java.security”文件以在提供商列表中包含“ LunaProvider”,以及将Luna的属性“ createExtractableKeys”设置为true在步骤1.12中提关键词:

-

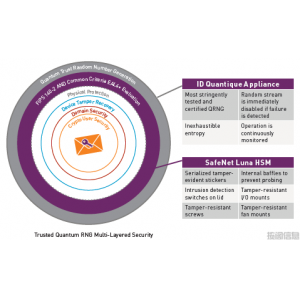

2019-11-30来自ID Quantique和Gemalto HSMs的可信量子RNG案例背景随着数字数据的不断增长,保护数字资产比以往任何时候都更为重要,以确保其完整性和机密性。由于当今最常用的加密算法已标准化并开放供公众查看,因此现代数字安全系统的基础在于加密密关键词:

-

2019-11-30物联网(IoT)正在改变商业世界。从遍布全球的生态系统中数十亿个设备和传感器收集和评估数据的能力使公司能够做出明智的决定并立即采取行动。降低成本,提高效率以及创造新收入的潜力为所有行业的公司带来了巨大的竞争优势。但是,公司面临的主要挑战是连接和保护用关键词:

-

2019-11-29硬件安全模块是数据完整性和业务交易的机密性保证中的重要组成部分。公司组织和银行在身份和应用程序之间使用安全服务,例如加密、解密和强身份验证。HSM由企业部署,用于防御秘密业务通信。从产品开发、委托、部署和退役阶段开始,必须在整个生命周期中确保HSM的关键词:

-

2019-11-29正确地将面部识别作为保护设备并确保更准确的身份证明的一种准确而安全的方法。从本质上讲,它是身份的新科学。但是,尽管面部识别技术补充了对“传统”安全措施(例如用户名/密码组合和安全检查点)的需求,但它面临着自己独特的安全挑战。约翰·特拉沃尔塔(John关键词:

-

2019-11-27物联网安全的关键要求是什么?任何物联网安全解决方案的关键要求是:设备和数据安全性,包括设备认证以及数据的机密性和完整性在物联网规模上实施和运行安全运营满足合规性要求和要求根据用例满足性能要求关键功能块物联网安全解决方案需要将以下列出的功能模块实现为相

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话