Luna PED 是一种身份验证设备,允许访问 PED 身份验证 HSM 的管理界面。多因素 (PED) 身份验证仅适用于 Luna S 系列。PED 客户端和服务器是允许 HSM PED 通过传输控制协议/互联网协议 (TCP/IP) 网络进行通信的软件组件。PED 服务器位于通过 USB 连接具有远程功能的 Luna PED 的主机上。PED 服务器客户端驻留在托管 HSM 的系统上,它可以通过网络连接向 PED 服务器请求 PED 服务。一旦建立数据路径并且 PED 和 HSM 进行通信,它就会创建一个通用数据加密密钥 (DEK),用于 PED 协议数据加密并相互验证。在 PED 和 HSM 之间传输的敏感数据是端到端加密的。

了解 PED KEY是什么以及做什么

PED 是一种电子编程设备,其 USB 接口嵌入在模制塑料主体中,便于操作。具体来说,PED KEY是具有 FIPS 配置的 SafeNet iKey 身份验证设备型号 1000。与 PED 2 或 PED 2 Remote 结合使用时,PED KEY可以以电子方式印上识别信息,并一直保留到故意更改为止。PED KEY包含一个生成的机密,可以解锁一个或多个 HSM。

该机密是通过初始化第一个 HSM 创建的。然后可以将机密复制(使用 PED 2.x)到其他 PED KEY以进行备份或允许多人访问受该机密保护的 HSM。该密钥也可以复制到其他 HSM(当这些 HSM 被初始化时),以便一个 HSM 密钥可以解锁多个 HSM。HSM 相关密钥可能是一个或多个 HSM 的访问控制、HSM 内分区的访问控制,或者允许在共享域的 HSM 之间安全移动/复制/共享密钥的域密钥。

PED 和 PED KEY是验证和允许访问 PED 验证 HSM 的管理界面的唯一方法。它们是符合 FIPS 140-2 Level 3的 Thale Luna HSM 的两部分客户端身份验证的第一部分,带有可信路径身份验证。PED 和 PED KEY可防止主机 HSM 上的密钥记录漏洞。身份验证信息通过独立的可信路径接口直接从手持式 PED 传递到 HSM。用户不用在电脑键盘上输入认证信息,认证信息不会通过计算机内部,恶意软件可以拦截。

HSM 或分区不知道 PED KEY PIN,PIN 和机密存储在 PED KEY上。在 PED 上输入 PIN 并解锁或允许将存储在 PED KEY上的机密提供给 HSM 或分区以进行身份验证。PED 不保存 HSM 身份验证机密。PED 促进了这些机密的创建和通信,但这些机密本身驻留在便携式 PED KEY上。印记的 PED KEY只能与共享特定机密的 HSM 一起使用,但 PED 是可互换的。

PED 角色的类型

PED KEY是根据特定角色生成的。这些是在 HSM 上发生某些事件时确定的。使用这些角色,可以创建 M 个 N PED KEY的法定人数,其中 M 是作为该角色完成运行命令所需的密钥数,N 是创建的密钥总数。以下角色是可以在 Luna HSM 上创建的角色类型:

Security Officer - SO

使用新 SafeNet HSM 的第一个操作包括创建 SO PIN 和印记 SO PED KEY。可以添加 PED PIN(在 PED 触摸板上键入的附加可选密码)。通过在后续 HSM 上印上 PED KEY上已有的 SO PIN,可以复制 SO PED KEY以进行备份和在 HSM 之间共享。SO 身份用于对 HSM 进行进一步的管理操作,例如创建 HSM 分区用户和更改密码、备份 HSM 对象以及控制 HSM 策略设置。建议将 3/7 的法定人数与蓝色贴纸KEY一起使用。

Partition User or Crypto Officer

HSM 分区用户密钥。需要此 PED KEY才能以 HSM 分区所有者或Crypto Officer的身份登录。它是分区维护、创建和销毁密钥对象等所必需的。登录的本地部分是允许远程客户端(或加密用户)访问分区所必需的。可以添加 PED KEY质询(在 LunaCM 中键入的附加可选密码)。可以使用“Group PED KEY”选项在 HSM 分区之间复制和共享黑色用户 PED KEY。建议将 3/7 的法定人数与黑色贴纸KEY一起使用。

Crypto User

Crypto User 限制了对应用程序分区对象的只读管理访问。Crypto User生成的挑战机密可以授予客户端应用程序对分区对象的受限、签名验证访问权限。建议将 3/7 的法定人数与灰色贴纸KEY一起使用。

Key Cloning Vector (KCV) or Domain ID key

此 PED KEY携带使用密钥克隆/备份的任何 HSM 组的域标识符。红色 PED KEY是在 HSM 初始化时创建/印记的。另一个是使用每个 HSM 分区创建/印记的。克隆域密钥将域(通过 PED)携带到其他 HSM 或 HSM 分区,以使用相同的域进行初始化,从而允许(仅)在这些容器和令牌之间进行备份和恢复。红色域 PED KEY在第一次使用时会收到一个域标识符,此时 HSM 会生成一个随机域并将其发送到红色贴纸的Domain KEY和当前 HSM 分区。印记后,该域标识符将永久保留在红色贴纸的Domain PED KEY上 - 以及共享其域的任何 HSM 分区或令牌上。使用该红色贴纸的Domain PED KEY的任何未来操作都应将该域复制到未来的 HSM 分区或备份令牌(通过 PED),以便它们能够参与备份和恢复操作。红色贴纸的Domain PED KEY可以复制用于备份或多个密钥副本。建议将 3/7 的法定人数与红色贴纸KEY一起使用。

Remote PED

Audit Key

Audit(审计)是一个 HSM 角色,负责在独立控制下处理审计日志。审计角色被初始化并印上一个白色的 PED KEY,而不需要 SO 或其他角色。审核员配置和维护审核日志记录功能,确定记录了哪些 HSM 活动和其他日志记录参数,例如翻转周期等。单独的审核角色的目的是满足某些安全要求,同时确保没有其他人——包括HSM SO – 可以修改日志或隐藏 HSM 上的任何操作。在初始化之前,审计角色是可选的。

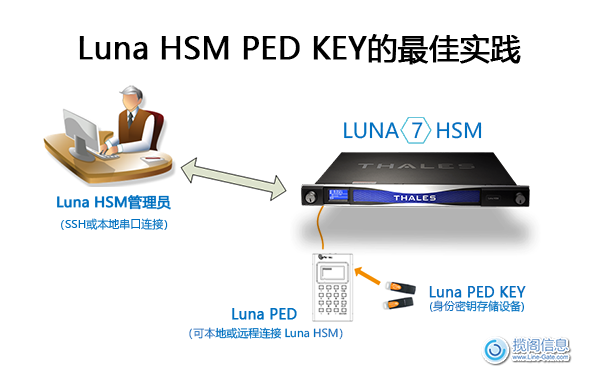

PED KEY管理最佳实践

场外成套数量

组织是否打算对许多 Luna HSM 使用通用身份验证?没有限制。例如,单个蓝色 SO PED KEY上的身份验证机密可用于任意数量的 HSM。但是,如果组织希望限制泄露通用蓝色 PED KEY的风险,他们将需要拥有一组 HSM,每个组都有一个不同的蓝色 PED KEY。每次组织初始化时,HSM(通过 PED)允许他们“重用现有密钥集”——使当前 HSM 成为现有组的一部分,该组由已印记的 PED KEY(或已印记的 M N keyset) – 或使用由当前 HSM 生成的新的、唯一的密钥。

每组的 HSM 数量

这将告诉组织组的数量以及他们需要多少个不同的蓝色 PED KEY。现在,至少将这个数字翻倍,以便在外部备份副本丢失或损坏时将其保存在安全存储中。在大多数情况下,HSM 的内容具有一定的价值,因此每个蓝色 PED KEY必须至少存在一个备份。如果组织只有一个用于一组 HSM 的蓝色 PED KEY,并且该 PED KEY丢失或损坏,则必须重新初始化该组的 HSM(所有内容丢失)并印上新的蓝色 PED KEY。

一对一

组织可能更喜欢单独的蓝色 SO PED KEY,其中包含系统中每个 HSM 的不同/唯一的安全官身份验证机密。在这种情况下,没有一个蓝色 PED KEY可以解锁多个 HSM。他们需要的蓝键数量就是 HSM 的数量。现在将该数字翻倍,以使每个蓝色键至少有一个备份。

M of N(推荐)

组织的安全策略是否允许他们信任其人员?也许该组织希望通过拆分 SO 身份验证机密并调用多人身份验证来分散责任并减少单方面行动的可能性。选择 M of N 选项,以便没有单个蓝色 PED KEY足以解锁 HSM。访问每个 HSM 需要两个或更多蓝色 PED KEY(他们的选择,每个 SO 机密最多 16 个拆分)。将每个拆分分配给不同的人,确保没有人可以解锁 HSM。

Partition BLACK PED Keys

每个 HSM 可以有多个分区。该数量取决于他们的操作要求和组织购买的数量,最高可达每个 HSM 每单位的产品最大值。每个分区都需要身份验证——一个黑色的 PED KEY。

组织对于蓝色 SO PED KEY具有所有相同的选项——组织应为每个主要的黑色 PED KEY提供至少一个备份。组织可能有多个具有唯一身份验证机密的分区;因此,每个人都有一个唯一的 PED KEY。或者,组织可能选择将其分区分组为共同所有权,以便分区组(在一个或多个 HSM 上)可以共享黑色 PED KEY。

与 SO 机密一样,组织也可以通过调用M of N 选项来选择拆分分区黑色 PED KEY机密(当 PED 提示“M 值”和“N 值”时——如果组织在分区创建操作开始时选择“重用现有密钥集”)。

Domain RED PED KEY

每个 HSM 都有一个域。每个 HSM 分区都有一个域。如果组织希望将 HSM 内容从一个复制到另一个,例如在进行备份时,该域由红色 PED KEY承载,并且必须与另一个 HSM 共享。

域必须跨分区匹配,组织才能克隆或备份其分区或将 HSM 分区组装到 HA 组中。

对于红色的 PED KEY,组织可以对唯一性、分组、M of N(或不)等进行安排。

其他 PED KEY

如果组织使用远程 PED 选项(包含远程 PED 向量 (RPV) 的橙色远程 PED KEY (RPK)),则该组织可能拥有橙色 PED KEY。如果组织调用审核角色 审核角色选项(白色审核 PED KEY包含审核员的身份验证,审核员控制审核日志记录功能),则他们可能拥有白色 PED KEY。组织可以根据自己的选择调用或不调用 N 中的 M,这会影响他们必须管理的橙色或白色 PED KEY的数量。

橙色远程 PED KEY和白色审核 PED KEY可以在多个 HSM 和 PED 工作站之间共享/共用,就像所有其他 PED KEY颜色一样。

所有其他 PED KEY角色都允许他们用新机密覆盖任何密钥(任何颜色)。如果密钥不为空,则会发出警告,但组织可以选择覆盖或暂停。同时,组织发现了一个空的或 过时的密钥(在这种情况下,“过时”是指他们通过重新初始化 HSM 或删除/重新创建分区或其他活动使之前印记的 PED KEY变得无关紧要)使特定 PED KEY中包含的机密不再相关;PED KEY在其使用寿命期间不会“老化”并变得无效——只有对 HSM 的故意操作才会导致 PED KEY上的机密变得无效)。

考虑到以上所有因素,不可能针对他们的情况建议一个“正确”数量的 PED KEY。这取决于组织在几个阶段做出的选择。在所有情况下,我们重复建议至少有一个备份,以防 PED KEY(任何颜色)丢失或损坏。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话