根据行业调查(例如 IBM 2021 年数据泄露调查报告),由于攻击者滥用系统权限而发生的数据泄露比例非常高。正如 Regutize 创始人兼首席执行官 Uri Rivner 在Thales安全会议播客中强调的那样,“犯罪分子没有闯入,他们正在登录”这一点并没有错。谈到云安全,首要的安全原则是责任共担。云客户负责存储在云中的数据的安全和保护。

职责分离使您远离危险

这种安全模型的一个重要概念是职责分离——管理存储数据的系统的管理员应该与为保护这些数据实施控制的安全团队分开。如果没有适当的职责分离,就很难防止和阻止破坏性的数据泄露。

职责分离也适用于您如何处理加密和加密密钥管理以保护存储在云存储中的敏感数据,例如 Amazon Elastic Block Store (EBS) 卷。Amazon EBS 提供用于 EC2 实例的块级存储卷。EBS 卷的行为类似于未格式化的原始块设备。您可以将这些卷作为设备安装在您的实例上。附加到实例的 EBS 卷公开为独立于实例生命周期的存储卷。

仅依靠云原生加密并不被视为保护云中敏感数据的最佳实践。事实上,为了保护您的数据和您的组织免受包括勒索软件在内的各种威胁,需要额外的保护级别。我将使用 Amazon EBS 示例来演示这一点,但同样的功能和风险也适用于 Google Cloud 和 Microsoft Azure。

了解 Amazon EBS 中的加密

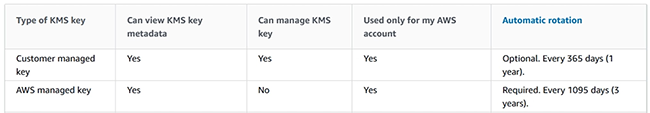

在加密 Amazon EBS 时,Amazon 提供了两种类型的密钥——客户托管密钥 (CMK) 和 AWS 托管密钥。

您创建的密钥管理服务 (KMS) 密钥是客户管理的密钥。使用 KMS 密钥加密您的服务资源的 AWS 服务通常会为您创建密钥。AWS 服务在您的 AWS 账户中创建的 KMS 密钥是 AWS 托管密钥。

可用的云数据加密方法的风险和好处

在 Amazon EBS 上加密数据时,有几个可用选项。

1.使用AWS托管密钥

AWS 托管 CMK 是 Amazon EBS 上的默认设置(除非您明确覆盖它),并且不需要您创建密钥或管理与密钥相关的任何策略。在您的账户中拥有 EC2 权限的任何用户都可以加密/解密使用该密钥加密的 EBS 资源。这个选项虽然看起来很简单,但也存在一定的安全缺陷:

配置错误或人为错误可能会使您的数据完全没有加密。

即使您的数据已加密,也没有职责分离和密钥材料所有权。唯一的控件是 AWS 原生的。

如果卷安装在机器上并且系统已启动并正在运行,则会暴露敏感数据。此外,如果有人为您的卷拍摄快照(备份),则敏感数据将被传播,用户可能使用 AWS 托管密钥保护快照,也可能没有。无论哪种方式,您都会失去对数据的可见性。

2.使用客户管理的密钥

云服务提供商允许组织创建自己的密钥材料(自带密钥,BYOK)并将此密钥推送到云中的 KMS。此选项使您可以更好地控制备份和恢复、密钥轮换、报告和职责分离等任务。但是,如果安装了 EBS 卷并且系统已启动并运行,敏感数据仍然会暴露。

3.利用 BYOK 和 BYOE 的数据加密

降低数据泄露风险的最佳策略是同时利用 BYOK 和自带加密 (BYOE)。这个新密钥是在具有完整密钥管理报告、审计跟踪和密钥材料所有权的外部 FIPS 认证设备上创建的。最敏感的数据也受到操作系统之外的单独控制的保护,因此如果特权用户帐户遭到破坏,则不会提供访问权限。创建的任何快照和创建的卷都将具有加密数据,并且无论将其挂载或复制到何处,都将被加密。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话