应用程序编程接口 (API) 几乎为现代应用程序的各个方面提供支持,并已成为当今经济的支柱。每次您发送移动支付、搜索航空公司航班价格或预订餐厅时,您都在使用 API。不幸的是,API 攻击作为安全事件的载体正在不断增加。特别是,电信行业已成为数次备受瞩目的 API 攻击的受害者。在本文,我们将解释电信公司面临的独特数据安全挑战,以及Thales和Redhat如何帮助他们防范未来 API 攻击的三种方法。

什么是 API?

API 是软件中介,使两个软件组件能够相互通信。交换的信息通常遵循一组定义和协议。例如,如果您在线预订餐厅,您将看到足够的信息,以了解某些时段和餐桌是否可用。但是,您将无法访问餐厅更敏感的数据,例如其财务、员工或税务记录。这说明了如何允许客户访问他们选择通过 API 公开的餐厅业务信息的选定部分。

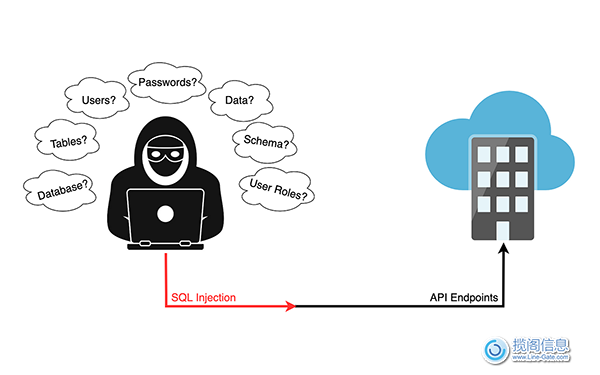

为什么 API 已成为成熟的攻击媒介?

由于多种原因,API 也已成为越来越流行的攻击媒介,包括组织扩张和不断变化的攻击面。大多数 API 攻击都是凭证被盗的结果。

当组织的 API 受到攻击时,通常在数周或数月内都很难检测到。到那时,威胁行为者通常已经成功窃取数据、控制系统并扰乱关键操作,通常会造成数百万美元的收入损失。此外,公司经常会遭受额外的挫折,包括声誉受损、巨额罚款和监管处罚。

哪些电信公司特别容易受到 API 攻击?

在过去的一年里,电信行业遭受了一些大规模、引人注目的数据泄露——所有这些都是通过利用未受保护的 API 发生的。其中包括针对T-Mobile等主要运营商的违规行为。

由于多种原因,电信行业特别容易受到 API 攻击。

庞大的 IT 足迹:大多数电信公司通常拥有非常庞大的 IT 环境来支持其用户群,这些用户群通常从数万到数百万用户不等。这些庞大的用户群反过来又产生大量数据。这些卷又由众多应用程序和其他 IT 解决方案管理。因此,这些庞大的 IT 基础设施的治理和安全极具挑战性。

复杂的环境:电信公司通常拥有他们支持的遗留设备和服务来运行其核心网络、移动网络和接入网络。由于供应商、标准和服务级别协议 (SLA) 的多样性,他们还需要支持,这使得情况变得更加复杂。环境变化越多,管理就越复杂。

传统技术冲突:大多数电信公司都拥有非常大的传统 IT 足迹。不幸的是,这并不总是能与更现代的技术(例如容器化或基于 Kubernetes 的云原生应用程序)很好地集成。

令人垂涎的数据:电信公司管理着大量有价值的数据。这可能包括订阅者的个人身份信息 (PII),甚至是他们的付款信息。此外,在某些地区,电信与关键的政府基础设施运营紧密结合。他们以此身份管理网络犯罪分子和恐怖组织觊觎的高度敏感和高风险的数据。

安全专业知识不足:对于整个电信行业来说,IT 安全在很大程度上仍然是一个学习曲线,这使得他们很难应对当前的威胁形势。

收入激励:电信公司一直在迅速采用 API 开发来公开新服务,作为其组织的新收入来源。然而,向客户提供这种价值是一把双刃剑,因为这既创造了盈利机会,但也通过以新的方式暴露网络功能 (NF) 和数据而带来了一系列新的固有安全风险。

电信公司增强数据安全性的 3 种方法

通常,电信公司保护其关键数据的最大障碍是缺乏所需的安全知识,并且需要经常重写应用程序代码。Thales和Redhat共同提供解决方案来克服其中一些数据保护和管理挑战。

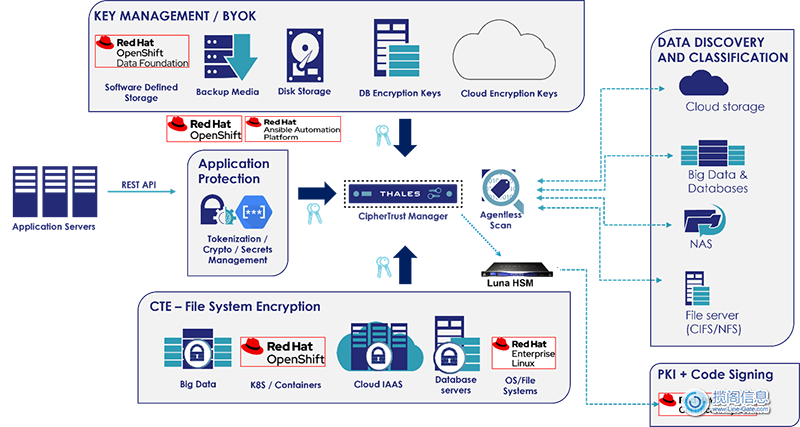

1、加密静态数据

为了防止数据泄露、未经授权的访问和物理盗窃,组织越来越多地寻求保护静态数据的安全。使用Thales CipherTrust 透明加密 (CTE)加密这些数据可以保护文件和文档,确保只有拥有授权加密密钥的人才能访问它们。CTE 通过集中密钥管理、特权用户访问控制和详细的数据访问审核日志记录提供静态数据加密,以保护本地、跨多个云和容器化环境中的数据。Thales CTE 保护在Redhat OpenShift 上运行的持久卷中的数据,Redhat OpenShift 是一个用于大规模构建、现代化和部署应用程序的统一平台。通过这种集成,Redhat和Thales使电信和云服务提供商能够在其云、边缘和遗留环境中快速利用 5G 的力量,同时坚定地保护敏感数据。

2 、使用 REST API 保护任何 RESTful Web 服务或微服务的数据

Thales数据保护网关 (DPG)通过对数据本身进行加密,保护从 A 点到 B 点通过 TLS 通道传输的数据。加密可确保数据本身无法被访问,即使在“中间人”攻击期间被拦截。DPG 代表应用程序透明地执行数据安全操作,但无需更改应用程序或需要更改任何代码。DPG 可以使用 REST API 服务或微服务轻松应用于现有电信环境,作为遗留应用程序的独立网关,或作为在 Kubernetes 中运行的容器“sidecar”,用于由Redhat OpenShift管理的较新的云原生应用程序。

3 、保护您的加密密钥,这是应用程序信任的根源

在保护 API 或 API 端点时,HSM(硬件安全模块)往往在幕后工作。首先,HSM 通过保护端点的 TLS 证书来确认 API 端点的合法性。这可确保调用应用程序可以信任 API 端点,并且它们不会与恶意 API 进行通信。其次,HSM 还可以保护代码签名密钥,以确保部署的软件或容器是合法的且来自可信来源。

通过使用Thales Luna HSM保护其加密密钥,Redhat OpenShift 中运行的传统应用程序和基于容器的应用程序都可以避免凭证泄露。使用 Luna HSM 通过在经过 FIP 验证、强化和防篡改的设备内安全地管理、处理和存储加密密钥,为世界上一些最具安全意识的组织提供安全的信任根。使用 Luna HSM 来保护 5G VNF 的安全,保护基于 PKI 的基础设施、用户身份验证、身份和隐私,还可以帮助电信公司满足行业合规性和政府对数据隐私和消费者保护的监管要求。

Thales和Redhat集成概述

结论

虽然 API 是电信公司最大且最易受攻击的攻击面,但可以采取措施防止泄露并保护其关键数据。Thales和Redhat携手帮助电信提供商克服 IT 部门面临的安全和管理障碍。

欢迎联系揽阁信息,了解更多关于Luna HSM、CipherTrust数据安全平台、数据保护网关等信息。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话