Backup HSM 是密钥存储生态系统的重要组成部分。它们可用于存储在网络连接 HSM 上的加密密钥的备份。本文档将指导您设置Luna 7 Backup HSM。

为了设置 Luna 7 Backup HSM来备份现有加密材料,您有 2 个选择:您可以将PED直接插入Luna HSM中,或者通过网络远程连接PED和Luna HSM。您将需要与分区(包括管理分区)和域关联的密码和/或 PED Key才能执行任何类型的备份,因此请准备好这些材料,包括您的 PED(如果有的话)。

Luna 7 Backup HSM

基于 PED 的 HSM

基于 PED 的 HSM 使用法定数量的PED Key来保护加密数据。他们还利用PIN输入设备或 PED 来实现本地或远程管理功能。您将需要现有的Domain Key(红色)和Crypto

Officer Key(黑色)。您将需要新的或现有的安全官员(蓝色)钥匙。如果您的备份将远程进行,您将需要现有网络连接的HSM中的橙色密钥。我们不建议在现有网络连接 HSM 和Backup HSM之间重复使用远程 PED 矢量(橙色)密钥。这是因为,虽然网络附加的 HSM RPV 密钥很容易被 SO 替换;Backup HSM RPV 密钥丢失相当于丢失所有存储的加密数据。

通过设备 USB 端口备份

首先,您需要从安全传输模式中删除Backup HSM。为此,请连接到运行 LunaCM 的客户端工作站并在 LunaCM 中执行以下步骤。

lunacm:> slot set -slot <slot_id>

注意:使用管理分区的slot ID

lunacm:> stm recover -randomuserstring <string>

注意:检查来自 Thales 的电子邮件以获取字符串

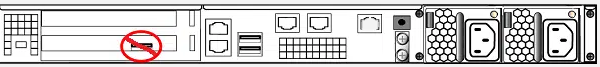

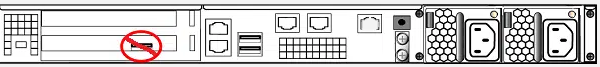

将Backup HSM 和 PED 连接到设备上的 USB 端口,而不是 PCIE 卡上的 USB 端口。请参阅下文以供参考。

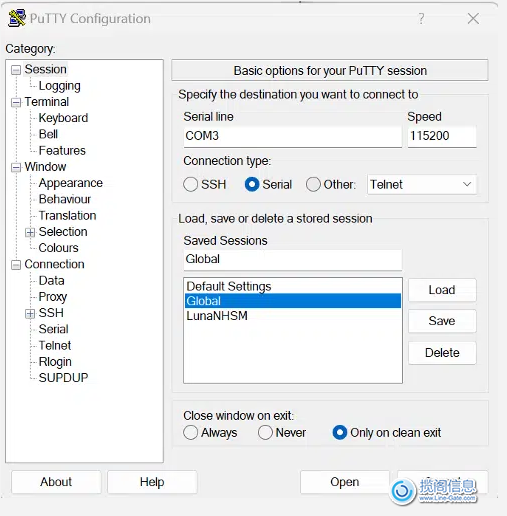

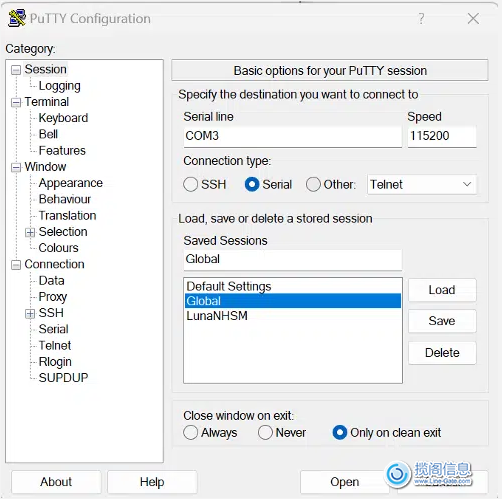

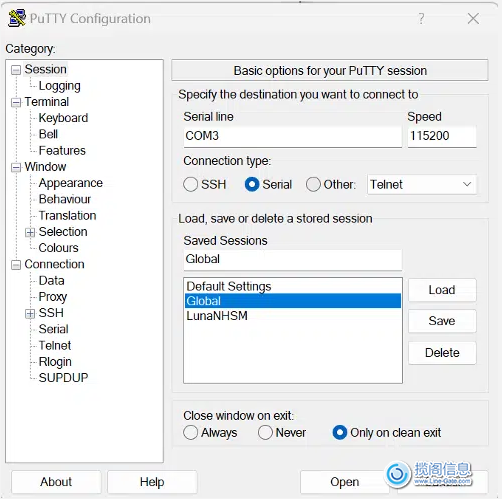

使用串行转 USB 电缆将工作站连接到上面突出显示的蓝色串行端口。连接后,通过相应的 com 端口使用串行连接类型启动 putty 会话。您可以检查设备管理器以找到正确的 com 端口号。

在 putty(以下表示 lunash)中使用以下命令,并保留返回的Backup HSM 序列号。

lunash:> token backup list

接下来,使用以下命令在设备的本地远程 ped 服务器实例和远程 PED 之间建立连接。

lunash:> hsm ped connect -ip 127.0.0.1 -serial <backup_hsm_serial_number>

LunaSH 将向您提供 1 次密码,以便在初始化橙色 RPV 密钥之前建立安全连接。在继续创建 RPV(橙色)PED Key之前,在 PED 上输入此密码。请创建多个橙色Key,因为它们无法在Backup HSM 上轻松创建。这与网络连接的 HSM 不同!

lunash:> hsm ped vector init -serial <backup_hsm_serial_number>

使用以下命令初始化Backup HSM。请记住,您必须重复使用现有 HSM 中的Domain Key(红色),否则克隆将不起作用。为简单起见,重复使用 SO Key(蓝色)也是一种选择。

lunash:> token backup init -label <backup_hsm_label> -serial <backup_hsm_serial_number>

如果需要 FIPS 合规性,并且已在现有网络附加 HSM 上进行设置,请先按照此处有关 FIPS 合规性的部分进行操作,然后再继续。

在 LunaSH 中使用以下命令显示所有当前应用程序分区的列表。记下您要克隆的分区。

lunash:> token backup init -label <backup_hsm_label> -serial <backup_hsm_serial_number>

注意:记录克隆分区名称

使用以下命令将首次分区克隆到Backup HSM

lunacm:> stm recover -randomuserstring <string>

- 使用 PED 插入新的或重复使用的分区 SO PED Key(蓝色)来初始化备份分区。

- 使用 PED 插入您刚刚为备份分区创建的分区 SO PED Key(蓝色)来登录。

- 使用 PED 插入新的或重复使用的Crypto Officer PED Key(黑色)来初始化备份分区上的 CO 角色。

- 使用 PED 插入源分区的新的或重复使用的Domain PED Key(红色),以初始化备份上的域。

- 使用 PED 插入您刚刚为备份分区创建的Crypto Officer PED Key(黑色)来登录。

配置Luna 7 Backup HSM FIPS 合规性

在 LunaCM 中作为Backup HSM登录

lunacm:> role login -name so

接下来使用此命令配置FIPS合规策略

lunacm:> hsm changehsmpolicy -policy 55 -value 1 lunacm:> hsm showinfo

通过设备 USB 端口恢复

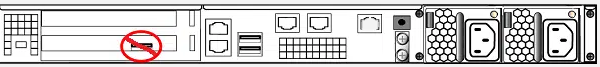

将Backup HSM 和 PED 连接到设备上的 USB 端口,而不是 PCIE 卡上的 USB 端口。请参阅下文以供参考。

使用串行转 USB 电缆将工作站连接到上面突出显示的蓝色串行端口。连接后,通过相应的 com 端口使用串行连接类型启动 putty 会话。您可以检查设备管理器以找到正确的 com 端口号。

在 putty(以下表示 lunash)中使用以下命令并保留返回的Backup HSM 序列号

lunash:> token backup list

显示应用程序分区列表。记下您要恢复到的分区。

lunash:> partition list

显示Backup HSM 上的现有备份列表。不是您要从中恢复的分区

lunash:> token backup partition list -serial <backup_hsm_serial_number>

使用以下命令恢复分区。使用add仅添加新内容,或使用replace替换分区的所有内容

lunash:> partition restore -partition <target_user_partition_label> -tokenpar <source_backup_partition_label> -serial <backup_hsm_serial_number> {-add | -replace}如果目标分区已经激活,您只需要Crypto Officer challenge secret。否则,请使用 PED 和 PED Key 按照以下说明进行操作。

使用 PED 插入目标 HSM 的 RPV(橙色Key)以发起远程连接

使用 PED 为目标分区插入Crypto Officer(黑色Key)

使用 PED 插入Backup HSM 的 RPV(橙色Key)。

使用命令断开 PED

lunash:> hsm ped disconnect -serial <backup_hsm_serial_number>

基于密码的 HSM

基于密码的 HSM 使用与 HSM 上用户的各种角色相对应的一系列密码来保护加密数据。HSM 的 SO 管理 HSM 的策略和安全性。域字符串用于克隆,必须匹配才能从备份分区克隆到分区,或者用于 HA 组中的 HSM。加密官管理分区内的加密数据。

通过设备 USB 端口备份

首先,您需要从安全传输模式中删除Backup HSM。为此,请连接到运行 LunaCM 的客户端工作站并在 LunaCM 中执行以下步骤

lunacm:> slot set -slot <slot_id>

注意:使用管理分区的slot ID

lunacm:> slot set -slot <slot_id>

注意:检查来自 Thales 的电子邮件以获取字符串

将Backup HSM 连接到设备上的 USB 端口,而不是 PCIE 卡上的 USB 端口。请参阅下文以供参考

使用串行转 USB 电缆将工作站连接到上面突出显示的蓝色串行端口。连接后,通过相应的 com 端口使用串行连接类型启动 putty 会话。您可以检查设备管理器以找到正确的 com 端口号。

在 putty(以下表示 lunash)中使用以下命令并保留返回的Backup HSM 序列号

lunacm:> token backup list

使用以下命令初始化Backup HSM。

lunash:> token backup init -label <backup_hsm_label> -serial <backup_hsm_serial_number>

如果需要 FIPS 合规性,并且已在现有网络连接的 HSM 上进行设置,请先按照此处有关 FIPS 合规性的部分进行操作,然后再继续。

在 LunaSH 中使用以下命令显示所有当前应用程序分区的列表。记下您要克隆的分区

lunacm:> partition list

使用以下命令将首次分区克隆到Backup HSM

lunash:>partition backup -partition <source_partition_label> -serial <backup_hsm_serial_number>

- 输入源分区的 Crypto Officer 密码

- 输入Backup HSM 的 SO 密码

- 提供新分区的域字符串。该字符串应与您现有的域字符串匹配,以便将来执行备份。

配置 Luna 7 Backup HSM FIPS 合规性

在 LunaCM 中作为Backup HSM 登录

lunacm:> role login -name so

接下来使用此命令设置 FIPS 合规策略

lunacm:> hsm changehsmpolicy -policy 55 -value 1 lunacm:> hsm showinfo

通过设备 USB 端口恢复

将Backup HSM 连接到设备上的 USB 端口,而不是 PCIE 卡上的 USB 端口。请参阅下文以供参考

使用串行转 USB 电缆将工作站连接到上面突出显示的蓝色串行端口。连接后,通过相应的 com 端口使用串行连接类型启动 putty 会话。您可以检查设备管理器以找到正确的 com 端口号。

在 putty(以下表示 lunash)中使用以下命令并保留返回的Backup HSM 序列号

lunash:> token backup list

显示应用程序分区列表。记下您要恢复到的分区

lunash:> partition list

显示Backup HSM 上的现有备份列表。不是您要从中恢复的分区

lunash:> token backup partition list -serial <backup_hsm_serial_number>

使用以下命令恢复分区。使用add仅添加新内容,或使用replace替换分区的所有内容

lunash:> partition restore -partition <target_user_partition_label> -tokenpar <source_backup_partition_label> -serial <backup_hsm_serial_number> {-add | -replace}按此顺序输入: 目标分区的Crypto Officer密码。备份分区的Crypto Officer密码。

结论

Backup HSM 可让您在发生硬件故障和自然灾害相关损失时高枕无忧。Backup HSM 还可用于存储加密数据以供传输。无论您的使用情况如何,按照这些说明使用 HSM 都应该高效且简单。

Backup HSM 是为加密数据提供可靠性和恢复功能的重要工具。按照说明操作,您可以将数据从现有 Luna 7 Network HSM 备份到 Luna 7 Backup HSM,或使用Backup HSM 上存储的数据将数据恢复到Network HSM。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话