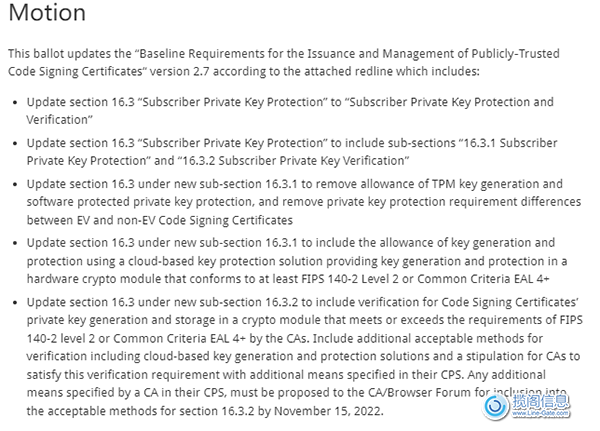

CA/B论坛对代码签名证书私钥做出了变更要求:证书密钥对必须在达到FIPS 140-2 Level 2 或EAL4+通用标准以及更高标准的硬件加密模块中生成并存储。此次变更旨在增强保护代码签名证书私钥。

本次代码签名基线要求(CSBR)解决了EV代码签名和OV代码签名证书的颁发问题。在此之前,CA/B论坛对EV代码签名和OV代码签名证书有不同的私钥保护要求。例如,EV代码签名证书是存储在Ukey中寄送到用户手中,而非EV代码签名(即OV代码签名)的密钥对可以在软件中生成,这就很容易导致私钥被分发,从而增加了私钥泄露的潜在风险。

代码签名证书私钥变更要求

从 2022 年 11 月 15 日起,代码签名证书密钥对必须在达到FIPS 140-2 Level 2 或EAL4+通用标准以及更高标准的硬件加密模块中生成并存储。这就意味着不论OV代码签名还是EV代码签名证书,他们的密钥对都需在一个硬件设备中生成,且不支持导出私钥。无疑,这将有助于最大限度地降低私钥泄露的可能性。

(CAB论坛 Ballot CSC-13截图)

代码签名证书用户而言,他们就可以通过操作硬件加密模块,让使用方身份具有更高的灵活性。这些用户包括:

此外,CA必须使用以下任意一种方法来验证或确保私钥是在硬件加密模块中生成的:

CA 提供具有预生成密钥对的硬件加密模块;

用户代码证书请求需要通过远程验证硬件加密模块中的密钥;

用户使用CA强制规定的加密库和合规的硬件加密模块组合;

用户提供内外部IT审计,表明它仅使用合规的硬件加密模块生成密钥对;

用户提供一份通过了云端密钥保护解决方案订阅和资源配置保护硬件加密模块中私钥的报告;

CA所认可的可证明密钥对是在用户托管或基于云的硬件加密模块中生成的审计员签署的报告;

用户提供了符合代码签名基线要求的协议证明。

变更代码签名证书私钥基线要求是为了减少代码签名证书私钥泄露,从而降低代码签名依赖者在系统中安装恶意软件的风险。

满足最新要求的Thales Luna HSM

Thales Luna HSM拥有多项合规认证,包括:

FIPS 140-2 Level 3 Certificate #3205

QSCD for eIDAS compliance

Common Criteria Certification(PP 419 221-5)

除了满足CA/B的合规性要求外,Luna Network HSM还有独具特色的功能,可以解决客户特定场景下面临的难题。

Luna Network HSM内部可以创建多个Partion(5-100个),客户的不同Team可以持有自己Partion的访问权限,确保存储在Partion内的密钥不会被非法使用。

Luna Network HSM还提供了一套支持在HSM内部使用海量密钥(万级)的解决方案,可以满足客户不同系列、不同型号产品,使用独立私钥进行签名的需求。

关于更多Luna Network HSM的资料,可以点击这里查看。如果需要定制化的解决方案,请立即联系揽阁信息。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话