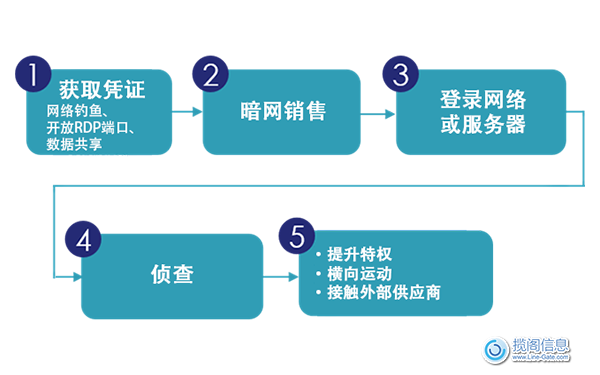

最近备受瞩目的攻击表明,坏人不会侵入组织,他们只是登录。供应链攻击尤其如此,在这种攻击中,凭证泄露仍然是攻击者用来获取访问权限的最主要的攻击媒介进入经常互连的目标网络。

使用受损凭证的典型供应链攻击

那么,组织如何才能保护自己免受具体的供应链攻击和一般的凭证泄露呢?基本规则应该是将现代和多因素身份验证扩展到组织中的所有用户和应用程序,无论这些应用程序驻留在本地还是在云中。

有一种趋势是只对所谓的特权用户强制执行 MFA。然而经验表明,不良行为者会钻研组织的最薄弱环节。该薄弱环节可能是普通用户,其凭据被盗,可用于访问另一个企业应用程序。因此,将 MFA 覆盖范围扩展到所有用户和应用程序非常重要。

并非所有身份验证方法都是平等的

如今,大多数组织都依赖身份验证器应用程序和 Push OTP 进行 MFA。但是,在很多情况下用户不能依赖 Push OTP。这些包括:

“无移动”环境中的用户,例如医学实验室、医院病房、工厂车间、工程环境

没有公司发行设备的用户

不同意在其个人设备上安装公司软件的用户

蜂窝连接受限的情况

为了解决这些类型的情况,能够提供一系列身份验证方法非常重要,包括基于证书的 PKI 身份验证(智能卡)、FIDO 设备或基于模式的身份验证。

与混合 IT 环境相关的复杂性也可能会影响组织可以使用的身份验证解决方案的类型。最近的违规行为表明,恶意行为者的目标是 RDP 服务器和云服务等本地解决方案。因此,重要的是要确保您的身份验证解决方案能够通过 RADIUS 轻松支持传统应用程序,例如 OT 环境,以及具有现代身份验证协议(如 SAML)的云应用程序。

以下是使用 MFA 保护不同解决方案的一些提示:

RDP 服务器保护

通常,不要在 Internet 上发布不受保护的远程桌面。如果这是绝对必要的,请确保 RDP 接入点受到多重身份验证 (MFA) 的保护,以确保只有经过验证的用户才能进入 RDP。

使用 RDP 网关。远程桌面应受到反向代理网关的保护,以混淆标准 RDP 端口 3389。通过 TLS 加密协议保护的 HTTPS 连接(端口 443)访问 RDP 网关。

应用 MFA 访问 RDP 网关。即使是最强的密码也可能被泄露。

将 MFA 应用于网络登录。进入远程桌面后,通过将 MFA 应用到网络登录点来实现另一层安全性。

VPN保护

确保对 VPN 的访问始终受到多重身份验证 (MFA) 的保护。应该为所有用户启用 MFA。

保护云服务

在当前的威胁环境中,所有应用程序和用户,尤其是云服务都是有效目标。例如,对 Office 365 而非 Workday 或其他云服务强制执行 MFA,将在组织的安全足迹中留下漏洞。因此,CISO 应为所有云服务部署现代身份验证以及基于策略的访问控制和 MFA。这将确保用户不会因过多的身份验证请求而负担过重,同时仍保持良好的访问安全性。

全面实施

如上所述,许多组织倾向于将 MFA 应用于特权用户或 IT 管理员,但不一定应用于其他用户。在当前的威胁环境中,网络犯罪分子会找到进入您网络的最薄弱环节。因此,防止不良行为者使用被盗凭据登录的最佳方法是确保所有应用程序和用户都受到现代和多因素身份验证的保护。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话