云中的密钥管理模型

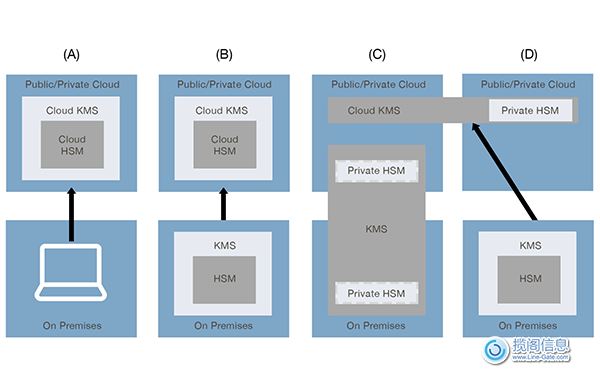

密钥管理和云计算的解决方案组合有多种可能性。使用哪种组合通常是通过考虑组织当前使用的密钥管理系统(KMS) 以及使用云服务所需的操作、安全和业务成果来确定的。这里有四种主要的云 KMS 模式组合,在云平台上进行数据安全和数据保护时值得考虑。

(A) 原生的云密钥管理系统

在这种模式中,公共或私有云服务利用云密钥管理系统以及所述云中的云硬件安全模块 (HSM)。客户不在内部管理其密钥。此模型最容易实施和使用,但可能无法满足所有合规性要求,例如密钥滚动(或轮换)周期或撤销和恢复,因为用户/消费者几乎或无法控制 KMS 操作或配置。此外,由于 CSP(云服务提供商)拥有密钥的所有权,因此这种模式不能确保来自云提供商的客户数据的隐私。

(B) 外部密钥来源

在此模式中,公共或私有云服务通过允许从客户的内部部署密钥管理系统和硬件安全模块 (HSM) 导入密钥材料来扩展云原生密钥管理系统。该模型即BYOK(自带密钥)的基本期望。

(C) 使用外部密钥管理系统的云服务

在这种模式中,公共或私有云服务有一个带有私有、专用硬件安全模块 (HSM) 的云密钥管理系统,该模块在客户的控制之下,但物理托管在云提供商的数据中心内,由第三方或两者的结合。客户拥有内部部署的密钥管理系统,例如,揽阁信息提供的Thales HSM和CipherTrust Manager产品。

(D) 多云密钥管理系统 (MCKMS)

在此模式中,客户拥有一个用于多云 KMS 集成/管理的本地密钥管理系统。公共或私有云包含私有硬件安全模块 (HSM)。揽阁信息提供的CipherTrust虚拟化版本(K170V和K470V)可以托管在云端或内部,并链接到内部的加密模块。

揽阁信息提供的各种安全性和合规性的方法

为了提供灵活安全性和合规性,揽阁信息提供的解决方案能够支持 B、C 和 D 模型的密钥管理。如果隐私和密钥使用的真正所有权至关重要,那么模型 C 和 D 将是合适的选择。

下面我们将进一步探讨这两种模式,以及客户如何在这两种情况下从使用揽阁信息的解决方案中受益。

使用外部密钥管理系统的云服务

如前所述,外部密钥管理系统使用云服务,但密钥管理系统在云服务之外托管在客户的场所,由客户选择的第三方,或两者的组合。无论是客户还是云提供商拥有硬件,它都仅供客户使用。云提供商可以为专用的云硬件安全模块(HSM) 或托管客户硬件的协同定位模型提供支持。

客户管理密钥管理系统,并同意云提供商的服务级别协议考虑,以防万一由 KMS 引起的服务事件。为了从提供者那里获得完整的数据隐私,CSP 不能执行任何密钥包装或解包。

这种模式的好处

采用外部密钥管理系统模型有很多好处,包括:

客户在他们知道并可以配置协议、密钥长度和算法的地方保持高度控制

除了支持CipherTrust Manager内的活动外,还支持 KMS 和云服务活动的职责分离

密钥材料永远不会与云提供商共享

提高了可移植性,因为大多数(如果不是全部)密钥管理功能都在云之外进行

完全自由地添加或删除模式

为所有密钥提供客户驱动的 FIPS 合规性

满足客户密钥生成要求

该模型的挑战和优势

是的,选择外部密钥管理系统存在挑战。它不像其他模式那样经常使用,一些云提供商可能无法适应它。此模型通常与 SaaS 或其他服务不兼容,在这些服务中,云提供商的系统必须以明文形式处理客户数据,这不利于对客户数据保密。然而,该方案的优势集中在像 Microsoft Azure 这样的云解决方案上,它能够在不影响密钥安全性的情况下管理对称密钥基础设施中的加密数据。目前该方案已经明确支持AWS、Azure、Google Cloud、阿里云、华为云,其他云平台正在逐步测试功能。

什么时候应该选择外部密钥管理?

建议在以下情况下选择外部密钥管理模型:

云提供商没有本地 KMS

客户希望在本地和云中使用单个 KMS

需要对云提供商保密明文

需要更高级别的 FIPS 认证

这通常适用于所有处理关键或敏感数据的公司和机构,例如银行、政府、制造组织、互联移动提供商等。

多云密钥管理系统

多云密钥管理系统模型允许由中央和外部 KMS 控制的混合方法。

选择多云密钥管理系统模型有多种好处,包括:

归因因素,例如实施时间、成本、控制、复杂性、性能、规模和互操作性作为其他实施的云 KMS 模式的函数

允许云级容错,因为它提供了利用一个云的 KMS 作为另一个云的 KMS 的备份的能力

由于对资源和专业知识的投资,可以帮助鼓励快速采用额外的云服务

数据可以在不同的云和数据中心之间迁移,但仍由一个由数据所有者控制的中央密钥管理系统进行管理

数据所有者可以从密钥管理系统的中心位置进行合规性审计。

该模型的挑战和优势

多云密钥管理系统模型通常被保留为一种更具战略性的密钥管理方法。它确实需要更高水平的专业知识、更多的设计和实施时间,以及更多的运营和/或许可成本投资。但除了这些挑战之外,该模型还提供了最大程度的容错性、可移植性和可扩展性,因为客户正在利用多个公共云提供商。通常它会随着时间的推移而出现,通常从本地数据中心方法开始,然后逐渐扩展到各种云——而不改变安全架构。

什么时候应该选择多云密钥管理系统?

建议客户在以下情况下选择多云密钥管理系统:

需要更高水平的弹性和可扩展性

如果组织频繁收购或剥离,则由于其组织的动态组成需要灵活性

必须满足安全数据的复杂合规性要求

拥有成熟的技术架构

有关于在云上管理密钥的方式和方法,可以参看此文章:《了解自带密钥的概念(BYOK,Bring Your Own Key)》

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话