随着谷歌云无处不在的数据加密的发布,Thales与谷歌云的合作向前迈进了一大步。

首先,感谢 Google Cloud提供了关键工具,使客户能够履行他们在云安全共享责任模型中的职责。责任共担意味着客户和云服务提供商对他们在云中的数据安全负责。谷歌更进一步,以促进超越共同责任概念的保证,但这是另一篇博客的主题。对谷歌带头模型的一个鲜为人知的解释是减少对云供应商的隐性信任的概念。

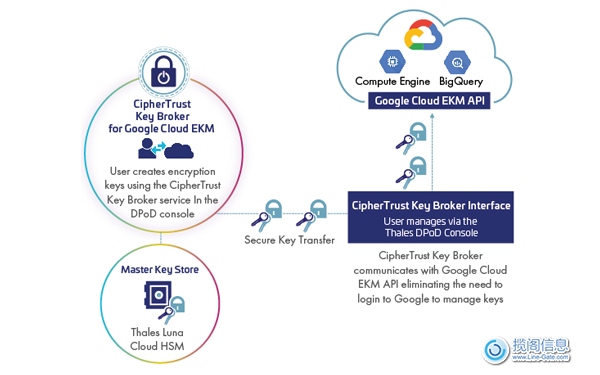

谷歌指的是像Thales这样的合作伙伴来帮助他们的客户采用分担责任模式。多年来,Thales一直在为 Google Cloud 和 Google Workspace 提供创新,从 2017 年开始支持 Google 的第一个 BYOK 解决方案客户提供的加密密钥 (CSEK)。CipherTrust Cloud Key Manager (CCKM) 是业界领先的多云加密密钥生命周期管理解决方案,支持Google Cloud、Microsoft、AWS和Salesforce自带密钥 (BYOK) 和持有自己的密钥 (HYOK) 技术。CCKM 在 2020 年首次提供对 Google Cloud Platform 客户管理的加密密钥的支持。我们在 2021 年的最新创新值得仔细研究:

6 月,我们通过在 CipherTrust Cloud Key Manager 中构建第一个“服务侦听器”来启动对Google Workspace 客户端加密的支持,以便它可以立即处理来自浏览器的密钥打包或解包操作请求

就在上个月,我们创建了另一个服务侦听器来支持 Google Cloud Platform 的 HYOK 系统,称为外部密钥管理或 EKM

默认情况下,带有 EKM 的 HYOK 提供具有撤销功能的客户密钥所有权。最初加密数据所用的密钥仅短暂存在于 Google 中。强大的访问控制基于在使用之前授予对每个 Google Cloud 项目的密钥的访问权限。

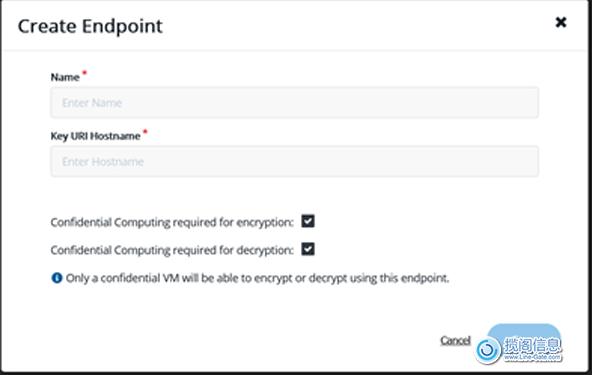

谷歌正在为 EKM 实施一个新的用例,称为无处不在的数据加密,或 UDE。UDE 利用 Google Cloud Confidential Computing 的强大功能,消除隐性信任,使我们的客户能够更加信任 Google Cloud。但这需要机密计算和与 CCKM 一起工作的外部密钥管理器。对 UDE 的支持作为 CCKM 中现有 EKM 服务侦听器的一个选项提供。使用 CipherTrust Cloud Key Manager 配置封装和解包密钥的规则,您可以看到该技术的大量特定用例。在插图中,您可以看到加密、解密或两者都需要机密计算证明。选择导致这些示例用例:

解密和加密所需的机密计算:在 GCP 机密 VM 内生成的数据加密密钥 (DEK) 由 CCKM 密钥加密密钥 (KEK) 包装。只有经过证明的机密虚拟机才能进行密钥解包和数据访问。

仅解密所需的机密计算: DEK 可以在本地生成,然后由 CCKM KEK 包装。使用 DEK 加密的数据会上传到 Google Cloud。如果解密 DEK 需要机密计算,则可以保证只有经过验证的机密 VM 才允许数据访问。

仅加密所需的机密计算:然后在 GCP 机密 VM 中生成的 DEK 由 CCKM KEK 包装。在云中,只有经过证明和验证的机密虚拟机才能使用解包的 DEK。但是,如果数据从云迁移到本地,非机密计算环境可能允许解包,同时保证数据源自机密 VM。

不需要机密计算: DEK 可以在非机密环境中在本地生成并由 CCKM KEK 包装。数据移动到另一个常规环境(在云上或本地)。在第二个常规环境中,密钥解包和数据访问是可能的,但必须获得 CCKM 的访问和许可。

在 Google Cloud 在 Google Cloud Next '21 上宣布 UDE 之际,我们很自豪能够提供这项创新的新技术来支持 UDE。

如果您有任何问题关于此文的问题,都可以随时与我们揽阁信息联系,我们的数据安全解决方案专家将很乐意为您解答。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话