背景介绍

勒索病毒是一种恶意软件,网络犯罪分子利用它阻止公司和个人访问其关键业务文件、数据库或整个计算机系统,直到受害者支付赎金。这是一种网络勒索。

Cybersecurity Ventures预测,每11秒就会有一家企业成为勒索病毒攻击的受害者,到2021年,全球企业的估计成本将达到200亿美元左右。直接成本可归因于赎金要求——如果受害者选择支付赎金——而间接成本则与停机时间、数据恢复、收入损失、网络防御改进以及公司声誉受损有关。KnowBe4是一家专门培训员工如何检测和应对勒索病毒攻击的公司,其创始人兼首席执行官斯图·斯尤沃曼(Stu Sjouwerman)表示:“勒索病毒将继续存在,传统的基于软件的端点保护无法很好地防范此类恶意软件,这是一个不幸的事实。”。

本文帮助您了解勒索病毒攻击的剖析,并探讨当今市场上可用于防御此类攻击的解决方案。它说明了Thales CipherTrust Transparent Encryption(简称CTE,CipherTrust透明加密)中的安全策略如何使您能够防止流氓进程和未经授权的用户过滤或加密您最敏感的数据,从而保护您免受勒索病毒攻击。CipherTrust透明加密是CipherTrust数据安全平台的一部分。CipherTrust平台统一了数据发现、分类、数据保护,并提供了前所未有的细粒度访问控制,所有这些都具有集中的密钥管理。CipherTrust平台上提供的产品和解决方案减轻了与数据泄露和勒索病毒攻击相关的业务风险。

勒索病毒正在不断崛起

美国联邦调查局下属的互联网犯罪举报中心(IC3)为公众提供有关美国所有网络犯罪活动的可靠信息来源。2020年,该中心收到了创纪录的2474起勒索病毒事件,比2018年的攻击数量增加了60%。正如前网络安全主管克里斯·克雷布斯(Chris Krebs)在2021年5月警告的那样,随着美国走出冠状病毒封锁,它正在抗击一种不同的大流行。

网络安全风险公司(Cybersecurity Ventures)预测,所有类型的大小企业都将每11秒成为勒索病毒攻击的受害者,预计到2021年,全球企业的损失将达到200亿美元左右。

这些勒索病毒攻击大多是由老练的黑客组织实施的,他们提供一个“勒索病毒即服务”的平台,通过各种工具帮助经过审查的网络罪犯实施勒索病毒攻击,并附带一个“呼叫服务”,帮助攻击者与受害者进行谈判和付款。

新闻中的勒索病毒的例子

以下是最近三个勒索病毒攻击的例子,表明任何国家的关键基础设施都可能成为复杂的网络罪犯和民族国家的目标。最近的网络攻击引起了美国最高层的关注,白宫发布了改善国家网络安全的行政命令。

全球最大的肉类加工公司JBS USA在2021年6月遭到大规模勒索病毒攻击。该公司暂时关闭了在澳大利亚、加拿大和美国的业务,导致肉类短缺,并提高了消费者的价格。

2021年5月的“殖民管道”(Colonial Pipeline)勒索病毒攻击导致这条5500英里长的管道关闭一周,导致燃料短缺、燃料价格飙升,并在美国东海岸的加油站引发恐慌。

费森尤斯集团(Fresenius Group)运营的欧洲最大的私营连锁医院遭到了Snake勒索病毒的攻击。他们是为欧洲和美国最大的医院提供肾脏透析设备和服务的主要供应商,在Covid-19大流行期间,这些设备的需求很高。入侵者劫持了他们的IT系统和数据,以换取比特币等数字货币的支付。

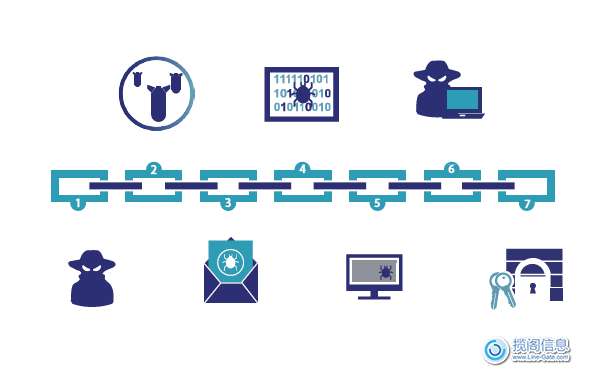

剖析勒索病毒攻击步骤

本节介绍典型的Cyber Kill Chain®,它将详细介绍有针对性的勒索病毒攻击的七个阶段。它提供了对入侵者战术、技术和过程(TTPs)的可见性。

第一步:侦察——入侵者收集公司所有员工的电子邮件地址,并准备发起网络钓鱼活动。

第二步:武器化——入侵者使用从暗网购买的勒索病毒工具包,通过电子邮件附件发送恶意软件。

第三步:传送——入侵者通过假电子邮件作为有效载荷或通过远程桌面协议(RDP)服务传送勒索病毒。

第四步:利用——当员工在不知情的情况下打开虚假邮件附件时,恶意软件就会利用一个已知的漏洞感染他们的笔记本电脑。

第五步:安装——勒索病毒以二进制文件的形式安装,打开一个接入点(后门)与命令和控制站点进行通信。

第六步:命令和控制(CnC)——勒索病毒发送目标主机IP地址并获得加密所有文件和数据库所需的加密密钥。

第七步:行动——勒索病毒将敏感文件转移到CnC服务器,然后对这些文件和数据库进行加密。然后它会向最终用户显示一封勒索信。

重点分析:实施了安全方案,为什么还会中勒索病毒?基础安全实践不足!

大多数组织遵循这些基本的安全实践来准备勒索病毒攻击。然而,这些做法不足以在勒索病毒攻击之前、期间或之后主动保护业务关键数据。

安全意识培训:通过模拟演练,培训员工识别可疑的网络钓鱼邮件,防范攻击发送。然而,只需要一个员工就会犯错误,打开钓鱼邮件,感染公司的网络。

部署安全电子邮件/Web网关:该技术可用于防御通过电子邮件发送的勒索病毒攻击。然而,安全的web/电子邮件网关无法检测到新的恶意软件,因为它们没有恶意软件签名。

应用最新的软件补丁:定期扫描您的所有系统,并为高优先级漏洞打补丁,有助于防范被勒索病毒利用的漏洞。然而,勒索病毒可以通过第0天的方式交付,并且在当今复杂的环境中很难保证100%的系统补丁。

监控DNS查询:勒索病毒感染服务器/终端后,通常会调用命令和控制(CnC)服务器来交换加密密钥。监控DNS查询已知的勒索病毒域(例如“killswitch”),并将其解析到内部漏洞,可以防止勒索病毒加密文件。然而,DNS服务器无法阻止未知的CnC域使用新的勒索病毒攻击。

定期备份关键数据:有时,你的所有安全防御都不够,勒索病毒攻击成功加密了你所有的业务关键数据。从勒索病毒攻击中恢复的最好方法是维护一个安全的备份,并有一个清晰的恢复计划,使您能够恢复您的业务关键数据。然而,修复通常是昂贵和耗时的。此外,您还需要确定恶意软件是否仍在您的系统中,您需要识别并关闭入口点,否则恢复将只是一个临时修复。

用强有力的数据访问策略阻止勒索病毒

尽管公司在传统边界和终端安全技术方面进行了大量投资,但数据泄露和勒索病毒攻击仍是头条新闻。

为了有效地阻止任何未知的恶意软件(勒索病毒二进制文件)劫持您的数据,安全组织需要一个强大的数据安全解决方案,可以提供以下功能:

识别“受信任的应用程序”的应用程序许可列表——被批准访问受保护文件夹和设备执行加密/解密的文件(二进制文件)的“许可列表”。它还需要提供一种方法来检查这些应用程序的签名的完整性,以防止多态恶意软件进入已批准的二进制文件。

对业务关键数据应用细粒度访问控制,定义谁(用户/组)可以访问特定的受保护文件/文件夹,以及他们可以执行什么操作(加密/解密/读/写/防止管理用户)。

防止管理用户利用其特权获得对敏感文件或数据库的读访问权。

对备份档案设置严格的访问控制策略,并对备份进行加密,防止数据外流。

实现职责分离,允许数据库用户获得读/写访问权限,而备份软件只对同一个数据库具有读访问权限。

静态数据加密保护数据,无论它驻留在本地数据中心或公共/私有云中。当入侵者窃取业务敏感数据并威胁如果不支付赎金就公布这些数据时,这使得这些数据对他们来说毫无价值。此外,一些勒索病毒有选择地加密文件,这样就不会使系统完全脱机。另一些则寻找敏感数据,只加密这些文件。在这种情况下,恶意软件无法访问加密文件,因此不会受到攻击。

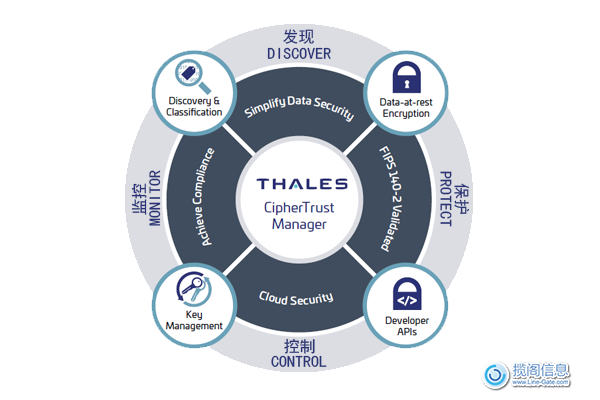

CipherTrust数据安全平台

来自Thales的CipherTrust数据安全平台,将数据发现、分类、数据保护和前所未有的访问控制与集中的密钥管理统一在一个平台上。

CipherTrust平台提供全面的数据安全功能,包括带有访问控制的文件级加密、应用层加密、数据库加密、屏蔽、带有基于策略的动态数据屏蔽的无保险令牌化和保险令牌化,以支持广泛的数据保护用例。它跨多个云服务提供商(CSP)和混合云环境提供健壮的企业密钥管理,以集中管理加密密钥并配置安全策略,以便组织能够发现、控制和保护云、内部和跨混合环境中的敏感数据。

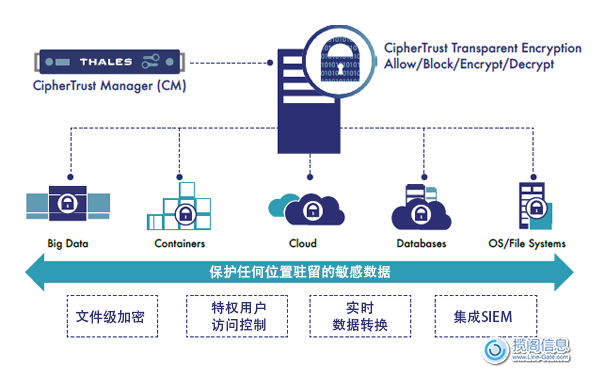

CipherTrust透明加密如何防止勒索病毒攻击

CipherTrust透明加密是CipherTrust数据安全平台中广泛部署的数据保护产品之一。它提供了静态数据加密、细粒度访问控制和应用程序白名单功能,使组织能够防止勒索病毒攻击。它通过对文件、卷、数据库、容器和大数据的基于策略的访问控制来保护结构化和非结构化数据,无论这些数据驻留在内部环境还是混合云环境中。

在CipherTrust内可以自定义访问策略,在访问策略中可创建一个“受信任”应用程序的白名单,以防止任何不受信任的二进制文件(例如勒索病毒)访问受CipherTrust透明加密保护的数据存储,并防止特权用户访问文件和数据库中的用户数据。这些访问策略使您能够阻止任何流氓二进制文件对文件/数据库/设备进行加密,即使入侵者拥有对该二进制文件的执行权限和对包含业务关键数据的目标文件的读写权限。CipherTrust透明加密可以阻止权限升级攻击,防止管理员对受保护的文件夹/文件/设备进行读写操作。

CipherTrust透明加密中的访问策略规则。

CipherTrust透明加密使用了“GuardPoint”的概念,它是受访问策略保护的资源。GuardPoint可以包含一个完整的磁盘驱动器卷、磁盘分区、一个特定的目录或AWS S3存储桶,所有非结构化文件或结构化数据库文件都在桶下。每个访问策略是一组规则,当访问受保护的GuardPoint中的文件时,将检查这些规则。如果针对该规则的测试结果为TRUE,则授予Effect字段中定义的特权,否则测试继续执行下一个规则。如果没有匹配的规则,则拒绝对文件的访问。

| 规则名称 | 效果 |

| Resource | 指定GuardPoint中的哪些目录受策略保护 |

| User Sets | 指定一组可以访问文件的用户/组 |

| Process Sets | 指定一组可对文件进行操作的可执行文件 |

| When | 指定文件可以访问的时间范围 |

| Action | 指定允许的文件操作:读、写、删除、重命名、创建文件夹 |

| Effect |

|

现在让我们看看客户如何使用CipherTrust透明加密中的三个简单而强大的访问控制策略来保护Microsoft SQL Server数据库免受勒索病毒的攻击,这些访问控制策略包括以下几个“集列表”。

CipherTrust透明加密访问策略,以保护SQL数据库文件夹(aka GuardPoint):

步骤1:创建一个特权用户集列表,其中包括管理用户。

Privilege-Admin-Users:管理员,域管理员

步骤2:创建进程集列表,使用“已签名的二进制文件”标识允许执行数据库操作的可信可执行文件。这确保了只有合法的应用程序/二进制文件才能访问受保护的资源,如文件系统、磁盘分区和云对象存储。

SQL-Processes:文件/文件夹:C:\Program Files\Microsoft SQL Server\MSSQLSERVER\MSSQL\ bin \

步骤3:在SQL-Operation-Policy File中创建三个访问控制列表。在文件I/O期间通过特定规则检查的任何用户或进程,只获得在action中列出的权限和每个ACL的effect字段中的特权。

条目1:创建一个可信进程的“许可列表”,允许这些进程对数据库进行所有正常操作。

此规则只允许sql进程使用下面密钥选择规则中提到的密钥进行加密。

规则1:Process= SQL-Processes;Action = all_ops;Effect= Apply Key, Permit;

条目2:防止黑客使用权限升级获得对数据库内容的未经授权访问

该规则将允许特权管理员用户只读元数据和审计所有管理操作。

规则2:User= privileges - admin - users;Action =阅读;效果=审计许可证;

条目3:防止任何流氓勒索病毒二进制文件加密MSSQL数据库目录下的文件。

本规则将拒绝上述2条规则不允许的任何用户或进程。

规则3:Default Deny Rule= Effect= Audit, Deny

定义用于加密数据库的加密密钥,在任何具有“Apply key”特权(效果)的规则中。

密钥选择规则= Key1

CipherTrust透明加密代理创建详细的可操作的审计事件,可以发送到SIEM系统,以提供对文件访问活动的前所未有的洞察力,使您能够更快地识别和阻止威胁,并在勒索病毒攻击发生前主动警告您,提高可视性,并简化法规遵从。

锁定系统

除了加密和一套丰富的访问控制,CipherTrust透明加密还提供了“系统锁定”功能,可以选择性地部署该功能来锁定特定的系统目录和文件。这些文件和目录的秘密更改或删除连同审计消息警报被阻止。

结论

组织可以采取许多不同的网络、端点和应用程序安全措施来防范勒索病毒攻击。但是,它们不能主动保护您的关键数据。部署一个健壮的数据安全解决方案可以在勒索病毒攻击之前、期间和之后保护您的敏感数据。CipherTrust数据安全平台通过简化数据安全、加快合规时间、提供多云安全和控制,可以降低各种规模的组织的TCO。该平台构建在可扩展的基础设施上,使您的IT和安全组织能够以统一和可重复的方式发现、分类和保护组织中的静止数据。

想了解更多CipherTrust产品或数据保护方面的信息,您可以立刻联系揽阁信息,我们将为您提供专业的、定制化的信息安全解决方案。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话