网络罪犯采用多种不同的策略来访问企业网络和数据。一种这样的策略是将恶意软件注入到企业使用的软件产品中,然后使用该恶意软件来破坏使用该软件的设备。这是供应链攻击的一个例子。

为了确保软件供应链的安全,了解潜在漏洞的位置很重要。这篇文章将分析用于将恶意代码注入合法软件或固件的四种最常见的攻击媒介。

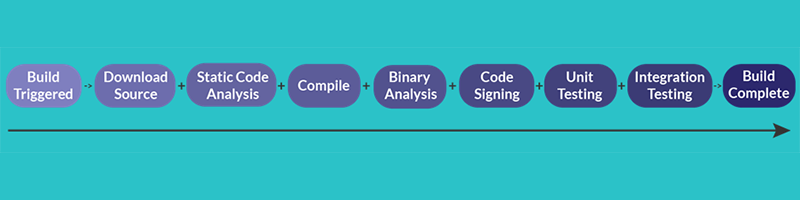

典型构建过程概述

在了解攻击媒介之前,重要的一点是要涵盖有关软件构建过程的一些基础知识。尽管一个组织之间的构建过程略有不同,但是它们通常遵循相同的总体结构。

首先,开发人员将代码更改提交到源代码存储库。这会触发所谓的“构建”。生成服务器检索该项目的源代码并开始生成过程。

下载源代码后,构建服务器通常会在将代码编译(或“构建”)为二进制格式之前对其进行一些测试,例如静态分析和样式检查。构建完成后,对代码进行签名,然后执行进一步的测试(例如单元测试和集成测试以及模糊测试)。

由于此过程涉及多个步骤,因此在尝试注入恶意软件时,攻击者可以使用多种选择。让我们看一下四种最常见的攻击媒介。

攻击方式1:代码签名密钥

如果恶意软件未通过企业的生产代码签名密钥进行签名,则将无法取得很大的成就。因此,第一个攻击向量是代码签名密钥。如果将这些密钥简单地存储在端点设备或构建服务器上的软件中,则攻击者相对容易窃取密钥。一旦密钥被泄露,攻击者便可以随意注入并签名恶意代码。

攻击方式2:构建服务器

第二个攻击媒介是构建服务器本身。如果攻击者破坏了构建服务器,则他们有可能在未经检测的情况下注入恶意软件,因为许多构建过程都假定源代码存储库中的代码与构建服务器正在编译和签名的代码完全匹配。因此,构建服务器实际上可以自由地进行签名。

攻击方式3:源代码存储库

难以妥协(未被发现)的目标是源代码存储库。如果网络罪犯能够访问该存储库,则他们可以像授权开发人员一样提交代码更改。这提供了将恶意代码添加到产品核心的机会。

攻击方式4:内部威胁

恶意软件注入的第四个攻击媒介是内部威胁。在这种情况下,攻击者可能正在从一个或多个授权企业雇员那里获得帮助,或者更糟的是,该授权雇员实际上是攻击者。

约束条件

尽管其中一些攻击媒介本身似乎是可管理的,但现实情况是安全性并非凭空执行的。防范这些攻击一定不能妨碍业务流程或排除使用行业标准工具。解决这些问题的任何方法都必须:

与现有的软件开发工具(例如源代码存储库和IDE)集成;

与现有的构建工具集成,例如编译器和代码签名实用程序;

在不减慢CI / CD管道运行的情况下运行;

功能无需维护大量开销。

保护软件供应链

要了解有关防止恶意软件注入,并保护您用于生产的软件的更多信息,请联系揽阁信息。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话