使用加密技术在存储和传输期间保护敏感数据所引起的主要问题之一是管理加密密钥生命周期(生成、存储、导入/导出、分发、循环、替换、备份、吊销、暂停、销毁、审核等)的复杂性。密码系统的安全性必须在于密钥的安全性(Kerckhoffs原理)。由于假定潜在的攻击者可以知道或可以访问密码系统的所有其他参数(使用的算法、加密文本、明文),因此必须尽可能安全地管理此密钥。如果密钥被泄露,则整个密码系统也受到破坏(“即使系统中除密钥之外的所有东西都在公共知识范围内,加密系统也应是安全的”)。

从这个意义上说,管理密码密钥的最推荐替代方法之一是使用硬件安全模块(HSM)。HSM也称为安全应用程序模块(SAM),安全密码设备(SCD),硬件密码设备(HCD)或密码模块。它是一种安全的,防篡改的密码处理器,专门设计用于保护密码密钥的生命周期并执行加密和解密例程。它在机密性,完整性和加密密钥以及所处理的任何敏感数据的可用性方面提供了高级别的安全性。

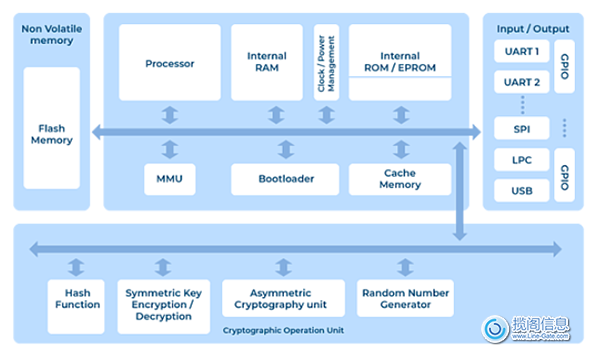

硬件安全模块(HSM)的示意图。资料来源:帕特雷大学。

HSM可以在智能卡、便携式设备、专用卡(加密卡)、独立设备(设备)中找到,也可以作为云服务提供(HSM即服务)。

HSM类型

根据要求,HSM设备可以分为两种类型:

通用型HSM:包含多种标准加密算法(对称,非对称和哈希函数)的HSM设备,使用公钥密码学标准(PKCS)#11,Microsoft密码应用程序编程接口(CAPI)支持API互连,下一代密码学API(CNG),Java密码学体系结构(JCA),Java密码学扩展(JCE)等。这些设备通常用于PKI环境、HTTPS通道、DNSSEC、通用敏感数据保护和加密钱包等。

交易和支付型HSM:用于保护支付交易的特定HSM设备,包括使用PIN(在POS和ATM上进行的交易中PIN块的生成、管理、验证和翻译),电子资金转帐的保护(EFT),在卡生产和个性化过程中为磁条和EMV芯片生成数据,使用借记卡和信用卡进行支付交易以及对卡、用户和密码进行验证。这些设备通常为大多数品牌的卡的支付应用程序提供加密支持,并且它们的互连接口通常比通用HSM受到更多限制。

验证HSM设备的安全级别

已经定义了一系列国际标准来验证此类设备的安全级别,其中我们发现以下内容:

FIPS(联邦信息处理标准)140-2(密码模块的安全要求):该标准旨在验证密码硬件的有效性。尽管它是美国和加拿大的联邦标准,但在政府和私营部门中都得到了全世界的认可。该认证定义了四个安全级别,从最低级别(1级)到最高限制级别(4级):

Level 1:包括基本安全要求(必须使用至少一种批准的算法或功能),从而允许使用未经测试的操作系统在通用系统上执行加密模块的软件和固件组件。不包括物理安全机制。示例:个人计算机的加密卡。

Level 2:该级别通过要求使用篡改证据检测和基于角色的身份验证机制来增强1级安全性。软件实现必须在Common Criteria EAL2批准的操作系统上运行。

Level 3:此级别需要其他要求,包括防篡改、篡改响应和基于身份的身份验证。它还需要接口之间的逻辑隔离,关键安全参数通过该逻辑隔离进入和退出系统。私钥只能以加密形式导入或导出。

Level 4:最后一个级别包括高级入侵防护(防篡改),并且是为在不受物理保护的环境中运行的产品而设计的。

通用标准Common Criteria (ISO / IEC 15408):信息技术安全评估通用标准是国际公认的IT产品和系统安全认证标准。它是由加拿大、法国、德国、荷兰、英国和美国在1990年代开发的。根据通用标准进行评估的产品分为等级(评估保证等级-EAL),其中EAL1最低,EAL 7最严格。

支付卡行业(PCI)PTS HSM安全要求(PCI HSM):PCI HSM标准是PCI SSC PIN交易安全(PTS)标准组的一部分,它定义了制造、运输、使用,以及拆卸金融交易中使用的HSM设备。

此外,一些国家,例如德国、法国(CB MEPS)、澳大利亚(APCA CECS)或意大利,已经为HSM设备中的密钥和算法管理制定了特定的标准,这可能需要特殊的认证。

HSM设备与PCI SSC标准的关系

密码学是用于保护与支付卡相关的交易数据的主要机制之一。 因此,PCI SSC标准中的许多控件(PCI DSS、PCI PIN、PCI P2PE、PCI 3DS、PCI卡生产等)都需要对密钥进行正式管理,并且在某些情况下需要使用特定的密钥、 HSM和证书。 下面列出了一些PCI SSC标准及其对HSM设备使用的要求:

PCI DSS v3.2.1

相关要求:

3.5.x,3.6.x

评论:

PCI DSS标准不需要使用HSM设备来管理加密密钥。但是,这些设备的使用促进了安全密钥存储(3.5.3和3.6.3),密钥生成(3.6.1),密钥分发(3.6.2),循环/加密周期(3.6.4),密钥替换(3.6.5),实施“双重控制”和“拆分知识”(3.6.6),密钥替换预防(3.6.7)和托管管理(3.6.8)。

PCI PIN v3.0

相关要求:

1-x

评论:

PCI PIN标准要求:

PIN数据在归类为安全加密设备(SCD)并认证为PCI HSM或FIPS 140-2 Level 3或更高级别的设备中处理

用于PIN加密/解密的所有加密密钥必须在认证为PCI HSM,FIPS 140-2 Level 3或更高级别的设备中生成,或使用NIST 800-22对齐的随机数生成器生成。

密钥注入过程必须在认证为PCI HSM或FIPS 140-2 Level 3或更高级别的设备上执行。

PCI P2PE v3.0

相关要求:

4A-1

5-1

评论:

PCI P2PE标准要求

解密环境中使用的设备是认证为PCI HSM或FIPS 140-2 Level 3或更高级别的HSM。

用于PIN加密/解密的所有加密密钥必须在认证为PCI HSM,FIPS 140-2 Level 3或更高级别的设备中生成,或使用NIST 800-22对齐的随机数生成器生成。

密钥注入过程必须在认证为PCI HSM或FIPS 140-2 Level 3或更高级别的设备上执行

PCI 3DS v1.0

相关要求:

P2-6.1.2

评论:

PCI 3DS标准要求提供访问控制服务器(ACS)或目录服务器(DS)服务的实体使用PCI HSM或FIPS 140-2 Level 3或更高认证的HSM。

对于提供诸如3DS服务器(3DSS)之类的服务的实体,不是强制性的,但强烈建议使用HSM。

PCI卡生产(逻辑)v2.0

相关要求:

8.5(密钥生成)

8.7(密钥加载)

8.14(密钥管理安全硬件)

评论:

PCI卡生产(逻辑)标准要求使用认证为PCI HSM或FIPS 140-2 Level 3或更高级别的HSM进行密钥生成,密钥加载和敏感数据保护过程。

结论

布鲁斯·施耐尔(Bruce Schneier)在他的《应用密码学》一书中说:“密码密钥的管理是密码学中最困难的部分,而且常常是安全系统的致命弱点。”执行此管理的一种安全且不太复杂的方法是使用硬件安全模块(HSM)。这些设备允许安全密钥管理,安全处理敏感数据并满足严格的可验证安全性要求,并且是使用通用密码软件库的安全替代方法。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话