认证因素的保护

为了防止滥用,需要保护认证机制的完整性和认证数据的机密性。 PCI DSS要求8中定义的控件可确保对身份验证数据进行保护,以防止未经授权的访问和使用。例如:

密码和其他“您知道的东西”数据应难以猜测或强行使用,并应防止泄露给未经授权的各方。

应该保护生物识别技术和其他“您的身份”数据,以防止未经授权的复制或被有权访问存在数据的设备的其他人使用。

智能卡,软件证书和其他“拥有的东西”数据不应共享,并应防止未经授权的复制或拥有。

在任何身份验证元素都依赖于多功能消费设备(例如移动电话和平板电脑)的地方,还应采用控制措施,以减轻设备受到损害的风险。

多步骤与多因素

PCI DSS要求在身份验证机制授予请求的访问权限之前,先验证多因素身份验证中的所有因素。此外,在提出所有因素之前,不得向任何人提供任何因素成功或失败的先验知识。如果未经授权的用户可以推断出任何单个身份验证因素的有效性,那么即使每个步骤使用了不同的因素,整个身份验证过程也将成为后续的单因素身份验证步骤的集合。例如,如果个人提交的凭据(例如,用户名/密码)一旦成功通过验证,就会导致第二个验证因素(例如,生物识别)的出现,这将被视为“多步”身份验证。

环境中可能同时存在多步骤身份验证和多因素身份验证。例如,个人可以执行身份验证步骤,以便在启动单独的MFA过程以获取对CDE的访问权限之前登录到计算机。这种情况的一个示例是远程用户输入凭据以登录其公司便携式计算机。然后,用户可以使用凭据和物理智能卡或硬件令牌的组合来启动与组织网络的VPN连接。

使用SMS进行身份验证

PCI DSS依赖于涵盖所有行业而不仅仅是支付行业的行业标准,例如NIST、ISO和ANSI。尽管NIST当前允许使用SMS,但他们建议已弃用使用SMS或语音的带外身份验证,并且可能从其出版物的将来版本中将其删除。

法律法规

组织需要了解可能也定义使用MFA的要求的本地和区域法律。例如,围绕用于启动支付或进行高风险交易的消费者身份验证,可能会有其他要求,例如欧盟支付服务指令(PSD2)和联邦金融机构审查委员会(FFIEC)IT考试手册。此外,某些法律或法规对MFA的要求可能比PCI DSS所要求的更为严格。

PCI SSC鼓励所有组织意识到当地法律和法规可能对其MFA实施产生的潜在影响。 PCI DSS对多因素身份验证的要求不会取代本地或区域性法律,政府法规或其他法律要求。

常见身份验证方案

本节探讨了一些常见的身份验证方案和多因素身份验证的注意事项。

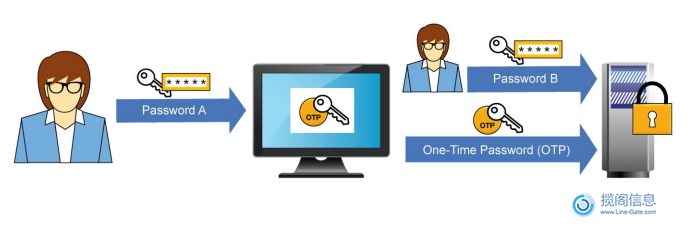

场景1

个人使用一组凭证(密码A)登录到设备,并访问存储在设备上的软件令牌。然后,个人建立与CDE /企业网络的连接,提供一组不同的凭据(密码B)和由软件令牌生成的OTP作为身份验证。

如果提供的两个因素均有效,那么身份验证系统将授予请求的访问权限:

您知道的–密码B

您拥有的东西–软件令牌

为了确保维持身份验证因素的独立性,此方案要求将软件令牌(“您所拥有的东西”)嵌入到物理设备中,以使其不能被复制或在任何其他设备上使用。

此外,设备的物理安全性成为设备拥有权的证明,成为必需的安全控制。否则,如果对软件令牌的访问仅反映了(本地或远程)登录设备的能力,则整个身份验证过程将两次使用“您知道的东西”。

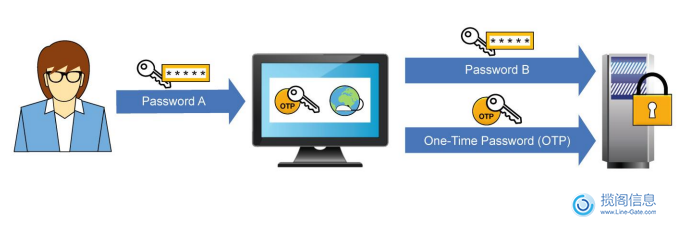

场景2

在这种情况下,个人使用一组凭据(例如,用户名/密码或生物特征识别码)登录设备; 这些凭证还提供对存储在设备中的软件令牌的访问。 为了启动到CDE /企业网络的连接,用户启动浏览器窗口,该窗口预填充了一组不同的凭据(例如,缓存在设备上或使用密码管理器)以及软件令牌。

此方案不提供身份验证因素之间的独立性,因为单个凭据集(密码A)提供对这两个因素(密码B和软件令牌)的访问。

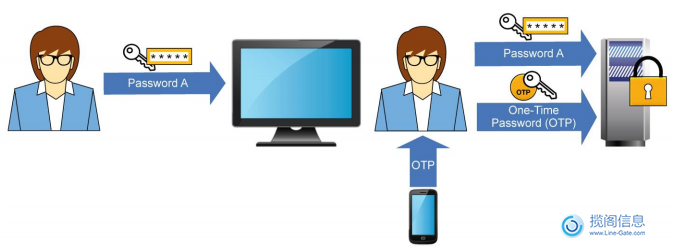

场景3

在这种情况下,个人使用一组凭据(例如,用户名/密码)登录到计算机。 与CDE /企业网络的连接既需要初始凭据集,也需要由驻留在移动设备上的软件令牌生成的OTP。

即使个人使用相同的密码(您知道的东西)对笔记本电脑和CDE /企业网络进行身份验证,驻留在移动电话上的软件令牌也提供了第二个(您所拥有的)因素,可以保持身份验证机制之间的独立性。

如果还使用移动设备来发起到CDE /企业网络的连接,则将需要其他安全控制来证明身份验证机制的独立性。

场景4

在这种情况下,个人使用多因素身份验证(例如密码和生物识别)登录智能手机或便携式计算机。为了建立到CDE /企业网络的非控制台连接,该人员然后提供一个单一的身份验证因子(例如,不同的密码,数字证书或已签名的质询响应)。

在这种情况下,应该对设备(智能手机或便携式计算机)进行加固和控制,以确保在启动与CDE /公司网络的连接之前正确实施并始终执行多因素身份验证。这包括确保用户不能更改或禁用安全配置(例如,禁用或绕过多因素身份验证),并确保身份验证因素的独立性。

此外,可能需要其他控制措施,以防止未授权方获得对设备与CDE /公司网络之间建立的“信任”的建设性使用。建设性使用的一个示例是恶意用户在设备上执行允许其与CDE /公司网络交互的过程,而无需知道合法用户使用的密码或生物识别信息。

在用户管理自己的设备的地方(例如,在BYOD环境中),用户管理的设备应保持健壮且隔离的执行环境(例如TEE,SE或TPM),而不会受到用户的不利影响或绕过。否则,组织将无法保证在设备上正确实施和实施了MFA。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话