自信息安全问世以来,信任已成为关键要素。随着时间的流逝,随着信息技术变得更加分散,信任的概念已经围绕逻辑上需要能够访问服务的人员发展。例如,如果您要进入公司网络,则需要具有唯一的用户名和密码才能查看公司信息源和私人文档。此外,防火墙用于防止外部人员和其他潜在威胁进入这些区域。

然而,对于那些需要被允许通过互联网访问特定公司资源的人(例如现场工程师),仅使用用户名和密码来访问此类公司信息会带来问题。结果,已经创建了VPN,以提供受信任的通信隧道,可以安全地授予对IT部门控制的企业数据特定端口的访问权限。

一段时间以来,用户名,VPN和防火墙的这种组合足以在组织的员工和外部参与者的网络中创建高级别的安全性。但是,在过去十年中,随着移动计算的爆炸式增长,这种情况发生了巨大变化。从显示器工作到个人笔记本电脑再到我们的设备(例如电话和平板电脑)的转变,已证明对IT部门构成重大挑战。他们不再只能通过允许公司发行的计算机访问公司数据来做主。

更重要的是,个人设备的巨大增长也伴随着对云计算和云应用程序(例如Salesforce,Office 365和DropBox)的采用。这意味着可以共享敏感数据的方式也呈指数增长。在与其他公司合作进行项目时,共享文件变得司空见惯,即使对于诸如新的营销版本之类的敏感举措也是如此。因此,IT部门经常采取措施阻止任何未经批准的应用程序或来自不受管设备的流量。但是,这样做的成本过高,并且会抑制员工内部的创新,从而迫使员工使用可能过时的程序和设备,从而无法进行远程工作。由于这些原因,用于保护企业信息的基于信任的系统已经过时。

尽管从外部入侵公司网络系统需要一定程度的技能才能突破防火墙和VPN,但访问敏感公司数据的一种更简单方法是通过有权访问这些数据的员工。一种做到这一点的方法是通过网络钓鱼攻击 -假装是一个受信任的系统,诱骗员工提供用户名和密码。一旦进入内部,黑客便可以进入可信区域并获取敏感数据或触发其他恶意攻击。正是对内部威胁的认识造就了“ 零信任”一词。这种思维方式很简单-尝试访问机密数据的任何用户或设备在默认情况下都不能也不应该被信任,即使它们为公司工作也是如此。

在讨论如何实施零信任框架时,必须注意,就需要设置何种安全级别以及如何实现隔离访问而言,一个大小并不能完全适用。但是,在采用零信任状态时,有两个关键的推动因素需要考虑;身份和访问管理(IAM)和网络微细分。

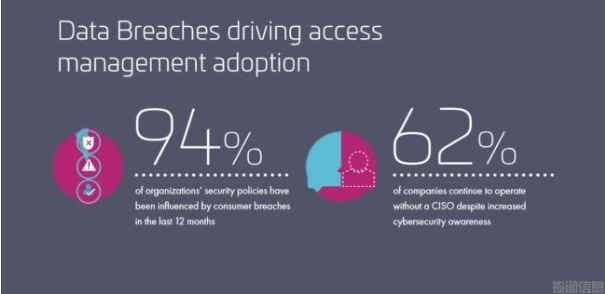

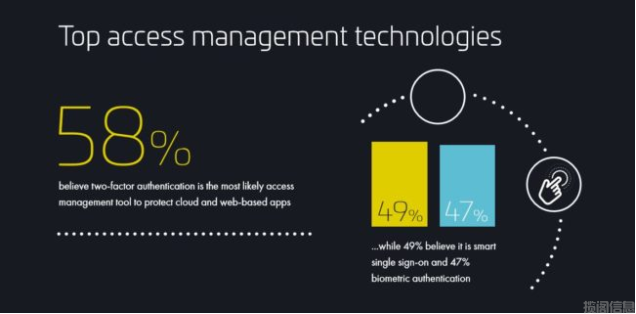

IAM本质上使系统管理员可以管理不同用户和实体的身份。并根据企业内各个用户的角色来规范对系统或网络的访问。根据企业内部的工作能力,权限和责任来定义角色。这方面的一个很好的例子是,与初级人员相比,组织中的高级人员可以访问的特殊权限。实际上,这可能意味着只有业务主管才能访问采购系统来批准购买请求。访问管理的主要优势之一系统是它们可以启用或撤消访问权限,而不管用户的位置或设备类型如何。这使系统管理员在拥有大量远程或游牧工人的组织中拥有很大的灵活性。同时赋予员工在任何地方工作的自由。75%的组织依靠访问管理来确保外部用户对在线公司资源的登录安全,这一事实凸显了它们作为网络安全关键资源的价值。

网络微分段的工作方式是将网络划分为不同的网段,这些网段只能由已知数量的用户访问。例如,如果您在公司的人力资源部门工作,则无法访问财务部门专用的文档部分,反之亦然。这也意味着,如果黑客使用了工作人员的凭据,那么他们泄露的数据就不会超过该人可以访问的更多数据–每个应用程序或资源都被自己的防火墙隔离以保护它。然而,尽管这减少了威胁的横向移动,但是公司仍然必须首先使用身份和访问管理系统来识别用户,设备和其他资源。

虽然这两种方法是不同的,但它们在各种方式上是互补的,从长远来看,大多数公司可能需要兼顾两者,以显着减少内部威胁,并创建适用于他们的零信任框架。随着威胁形势的继续发展和演变,重要的是公司不要忘记,有时最严重的威胁来自您通常最信任的内部人!永远不要相信,永远要验证!

揽阁信息的身份认证解决方案,可以有效的帮助客户实现各类基于证书或动态口令认证的需求,欢迎您随时与我们联系。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话